Ransomware entfernen und Schutz

Ransomware-Schutz: Kostenlose Tools und Entschlüsselungswerkzeuge

Erpresser-Schädlinge firmieren unter dem Begriff Ransomware. Das Kofferwort setzt sich zusammen aus "Ransom" (Englisch für "Erpressen") und "Ware" (Software).

Foto: ©istock/mikkelwilliam, ©istock/nevarpp

Uhr

Schädlinge vom Typ Ransomware blockieren den PC, nehmen Dateien als Geisel und fordern Lösegeld. Zum Glück existieren hilfreiche Tools, die schützen und chiffrierte Files retten.

Kriminelle setzen auf den Faktor Psychologie, um an Geld zu kommen: Sie bringen Schädlinge in Umlauf, die Dateien verschlüsseln und den Nutzer unter Druck setzen. Die Ransomware genannten Schadprogramme löschen Dateien und hinterlassen passwortgeschützte Kopien. Bildschirmfüllend oder in einer Textdatei sehen Besitzer von Opfer-PCs eine Lösefeldforderung – und zwar dann, wenn es schon zu spät ist und wichtige Daten abhandengekommen sind. Wer die geforderte Summe, oft in einer Kryptowährung wie Bitcoin, nicht begleicht, sieht gemäß dem Meldungstext seine Daten nicht wieder. Wer zahlt, dem stellen die Malware-Autoren einen Entschlüsselungs-Code in Aussicht. Ob dieser kommt, sei dahingestellt. Mit Glück erreicht Sie ein Entschlüsselungs-Key, mit Pech kommt keiner an. Hierfür muss nicht einmal böswillige Absicht die Ursache sein: Womöglich gibt es Pannen bei der Infrastruktur der Ransomware; selbst wenn der Kriminelle wollte, macht er Ihnen dann keine Entschlüsselung zugänglich. Apropos Infrastruktur: Es ist Usus, dass bei Ransomware Banden agieren und jeder Teilnehmer im Rahmen professionalisierter Kriminalität einen bestimmten Part erfüllt. Wer zahlt und keinen Key erhält, ist neben seinen Daten auch sein Lösegeld los. Privatpersonen sind ebenso betroffen wie Firmen, sogar Krankenhäuser. Oder besser gesagt: waren – der Boom der Ransomware flaute in den letzten Jahren ab. Gebannt ist die Gefahr dennoch nicht, mittlerweile kommen solche Schadprogramme zumindest nicht mehr einfach so an Virenschutzlösungen vorbei.

In diesem Artikel lesen Sie, wie Sie sich vor Ransomware schützen. Wir geben Tipps zum Entschlüsseln von Dateien, ohne dass Sie einen Obolus entrichten und damit den Schadcode-Autoren in die Karten spielen – damit würden Sie deren Machenschaften sogar noch fördern. Am Ende des Artikels erfahren Sie aber auch, wann es Sinn ergibt, sich erpressen zu lassen und die geforderte Geldsumme zu begleichen. Vorweggenommen: Meist ist das nicht empfehlenswert; wer vorsorgt oder Glück hat in Sachen Entschlüsselungstool, kann Daten kostenfrei dechiffrieren.

COMPUTER BILD-Erpresserviren-Stopper (AntiRansomware 2021)

Mit dem COMPUTER BILD-Erpresserviren-Stopper erhalten Sie ein Schutztool zum Download, das Ihr reguläres Antivirenprogramm ergänzt. Die kostenlose Vollversion basiert auf einem Verkaufsprodukt von Abelssoft: Anti-Ransomware (regulär: 14,90 Euro). Der Erpresserviren-Stopper wacht im Hintergrund über wichtige Ordner: "Dokumente", "AppData\Local", "Musik", "Bilder", "AppData/Roaming", "Videos" und den Benutzerordner. Auf Wunsch fügen Sie einen weiteren Ort hinzu (zwei zusätzliche sind in der Gratis-Version nicht möglich). Bemerkt das Programm verdächtige Aktionen, startet es Windows im abgesicherten Modus neu. Das stoppt mit Glück eine weitere Verschlüsselung. Im abgesicherten Modus startet etwaige Ransomware idealerweise nicht; gewiefte Malware mag dennoch lauffähig sein. Im Safe-Mode haben Sie Gelegenheit, sich um eine Datensicherung und die Malware-Entfernung zu kümmern.

Die Software ist eine Alternative zum Windows-10-eigenen Ransomware-Schutz namens "Überwachter Ordnerzugriff". Microsoft führte ihn mit Windows 10 1709 (Fall Creators Update) ein. Auch bei Windows 10 20H2 (Oktober 2020 Update) verhält es sich noch so, dass der systemeigene Ransomware-Schutz beim Vorhandensein eines Konkurrenzprodukts zum hauseigenen Virenschutz "Defender" (neuerdings Microsoft Defender Antivirus) nicht bereitsteht. Der Erpresserviren-Stopper der Redaktion leidet nicht unter derlei Restriktionen. Die Anwendung bietet sich außer für Windows 10 noch für Windows 7/8.1 an, wo Microsoft eine vergleichbare Funktion schuldig bleibt.

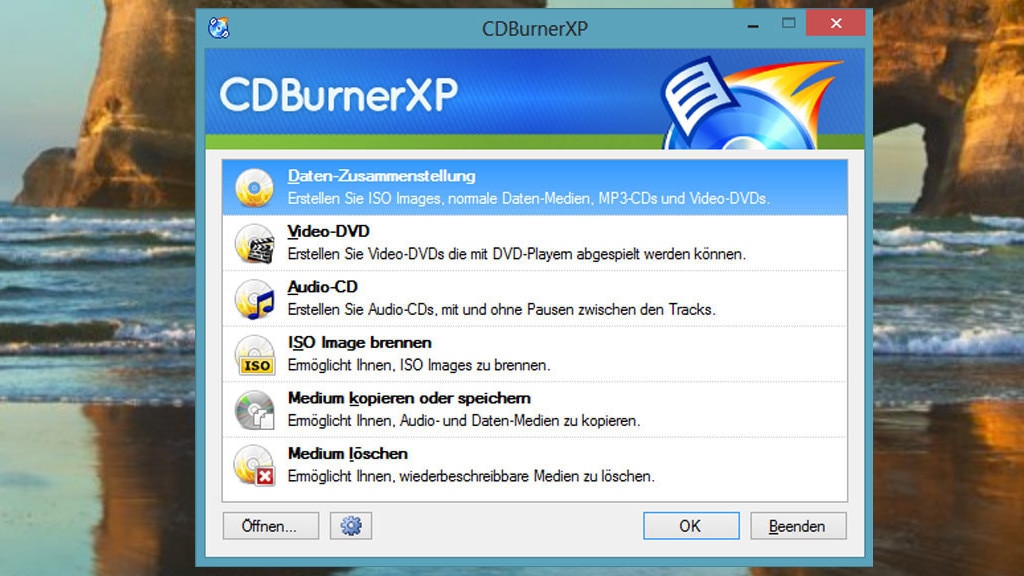

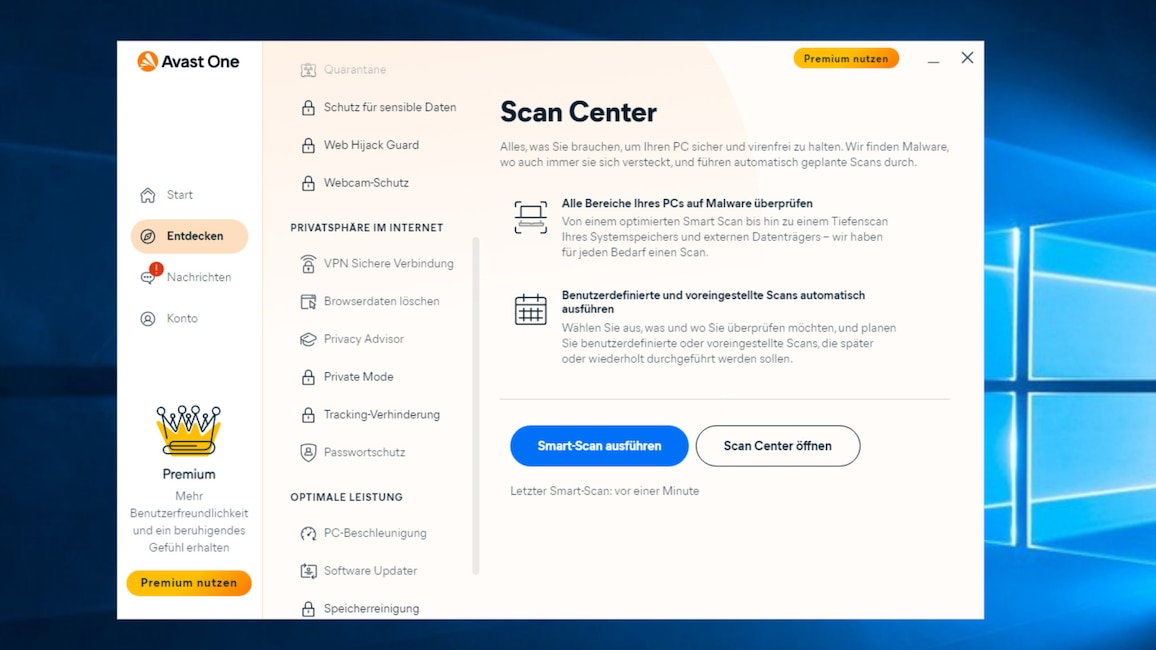

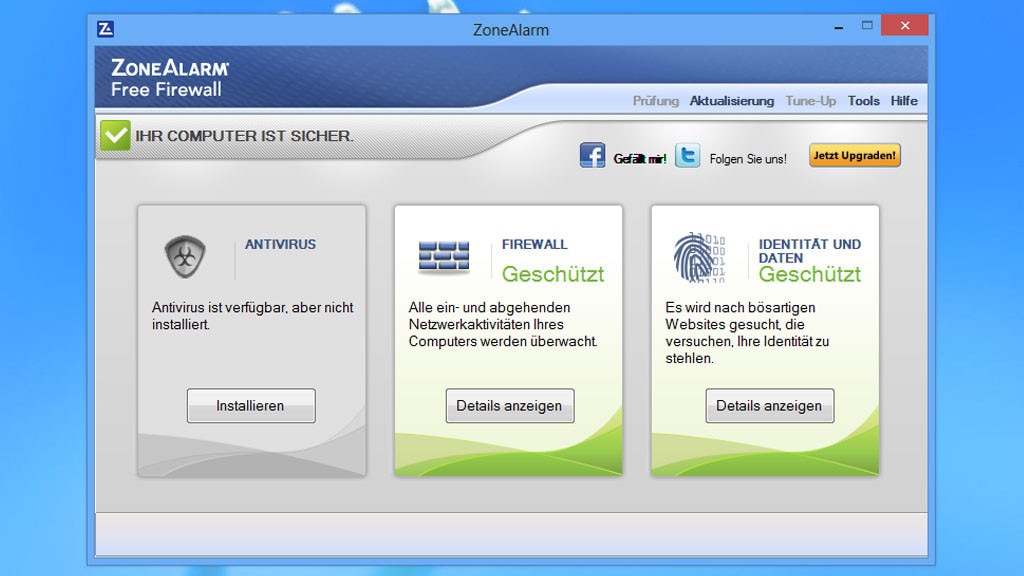

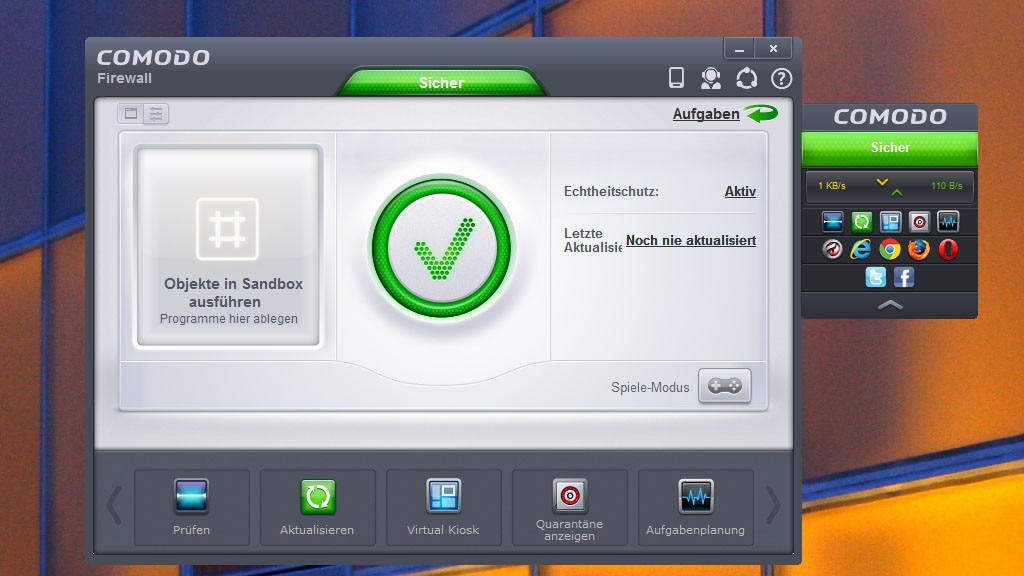

Antiviren-Software mit Ransomware-Schutz

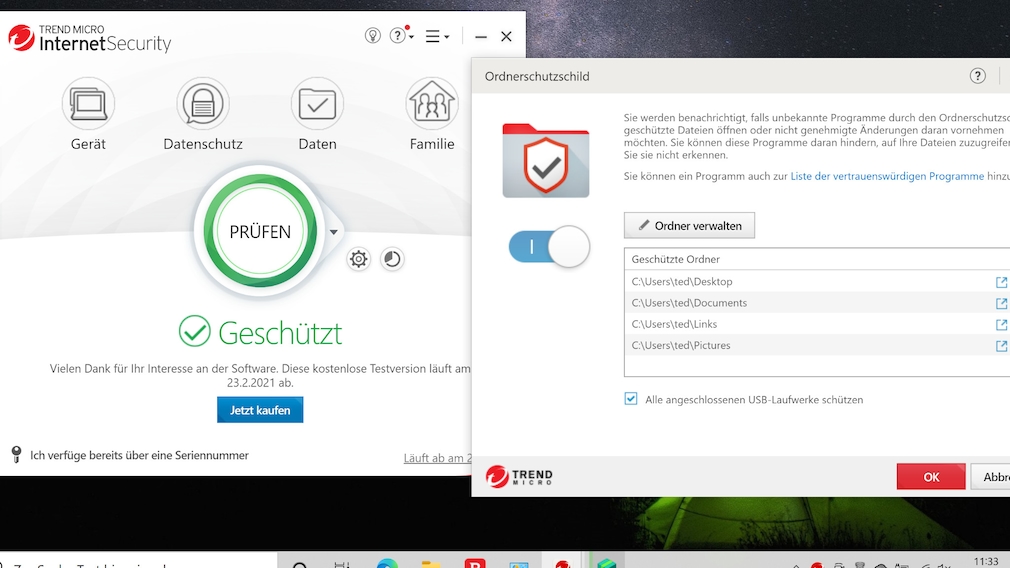

Auch in Antivirenprogrammen stecken mitunter Techniken, die Sie vor Ransomware-Übergriffen bewahren. Beispiel Trend Micro Internet Security: Beim japanischen AV-Anbieter heißt die Funktion "Ordnerschutzschild". Sie finden sie, indem Sie per Klick auf das Infobereich-Symbol die Oberfläche aufrufen und in die Rubrik "Daten" wechseln. Neben "Ordnerschutzschild" klicken Sie auf "Konfigurieren". Sodann schließen Sie die Einführung mit "OK" und sehen die geschützten Ordner. Nach einem Klick auf "Ordner verwalten" fügen Sie durch das Setzen von Häkchen weitere Verzeichnisse hinzu. Im Standard steht bereits ein Haken vor der Option "Alle angeschlossenen USB-Laufwerke schützen". Mit einem Klick auf "OK" verlassen Sie das Einstellungsfenster.

Das Vorhandensein eines Schutzbausteins gegen Ransomware sollte nicht Ihre hauptsächliche Motivation sein, zu einem bestimmten Antivirustool zu greifen. Dass Sie eine Software insgesamt überzeugt, ist wichtiger. Ist so eine Funktion vorhanden, können Sie sie jedoch ruhig mitnehmen und sollten sichergehen, dass sie aktiviert ist. Schauen Sie sich die Oberfläche Ihres Schutzprogramms im Zweifel an: Womöglich stoßen Sie auf einen Bereich, in dem Sie etwa per Haken oder Toggle-Schiebeschalter eine Ransomware-Abwehr scharf schalten. Auch im Onlinesupport-Bereich Ihres Sicherheitsanbieters sollten Sie fündig werden; dort ist sicherlich der Schutz gegen Verschlüsselungs-Trojaner erwähnt, womöglich inklusive Tipps.

Programme wie Trendmicro Internet Security (kostenlose Testversion) schützen Sie.

Foto: COMPUTER BILD

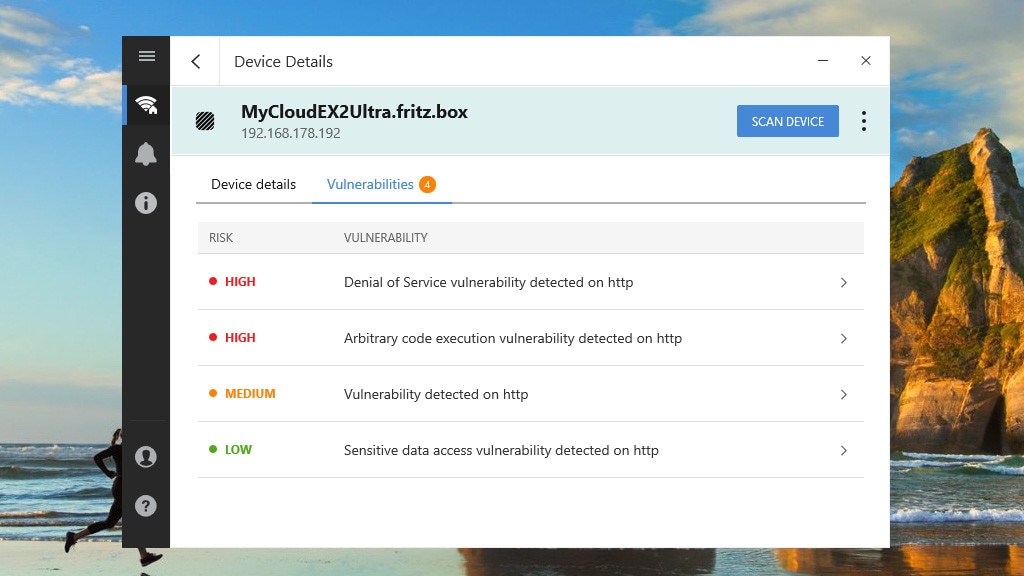

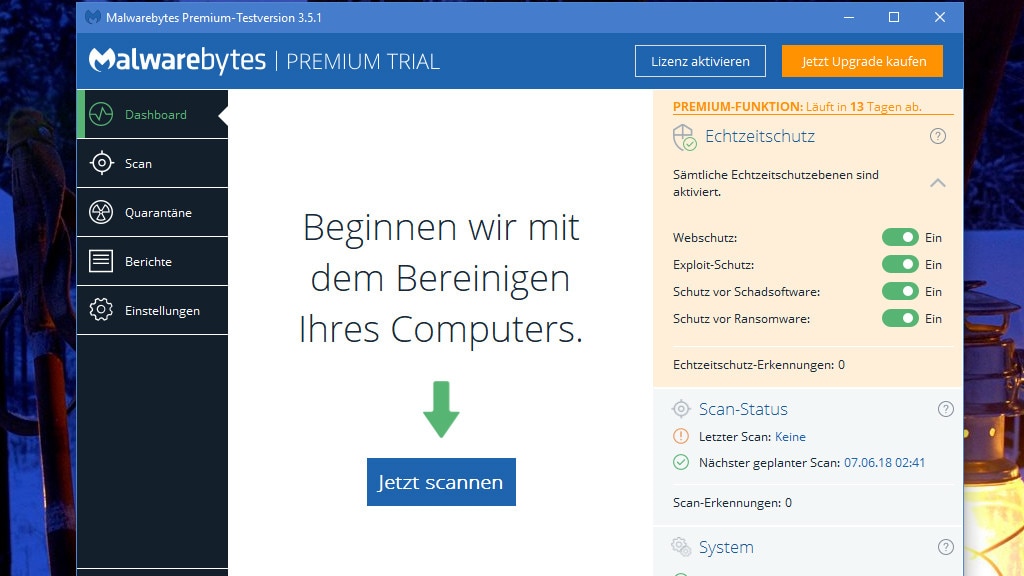

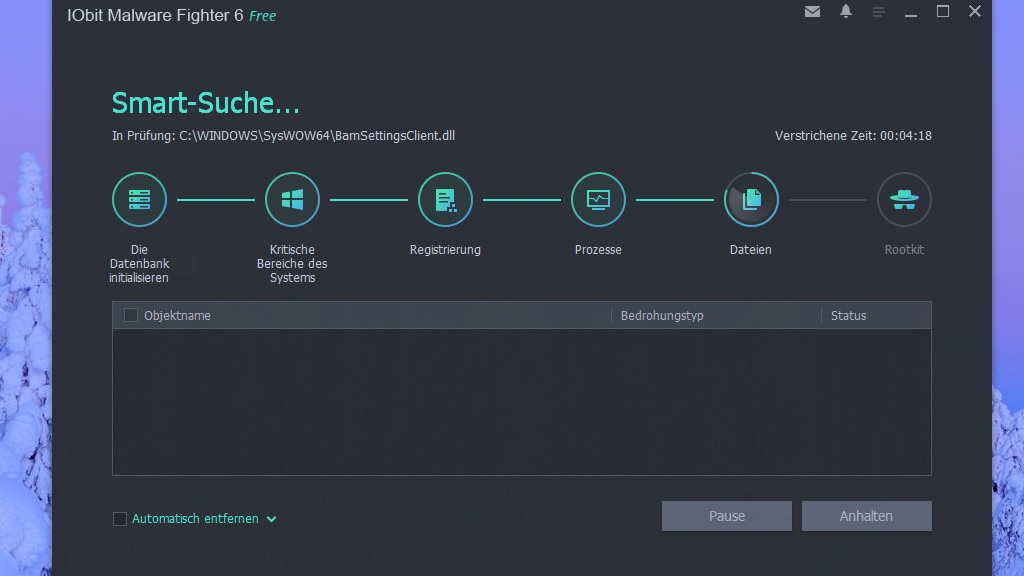

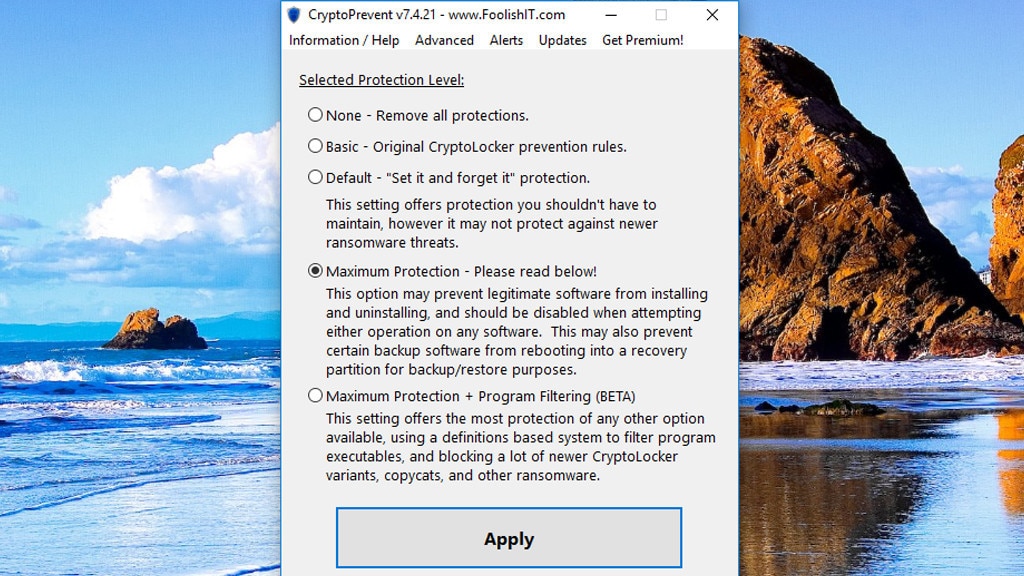

Spezial-Schutztools gegen Ransomware

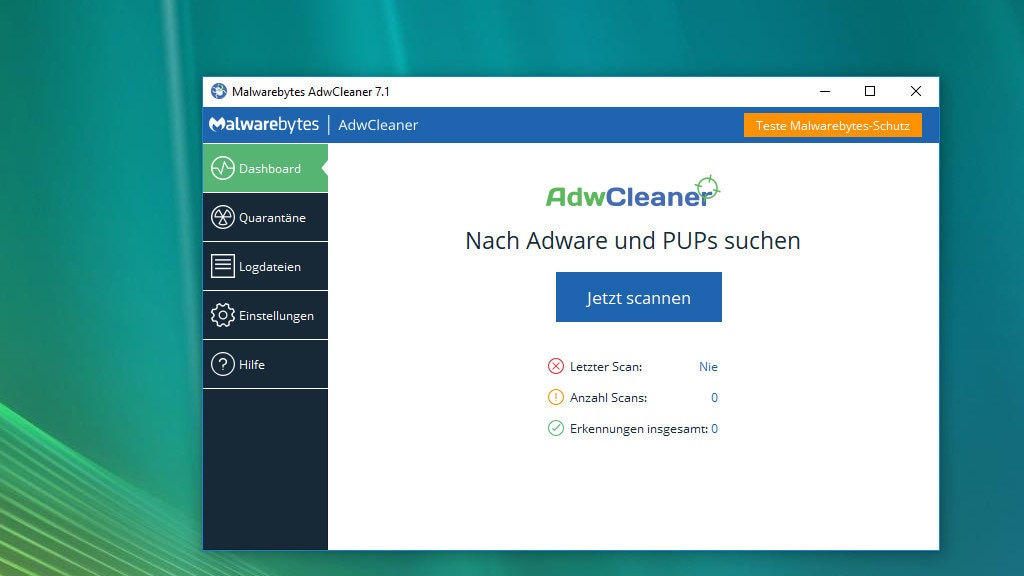

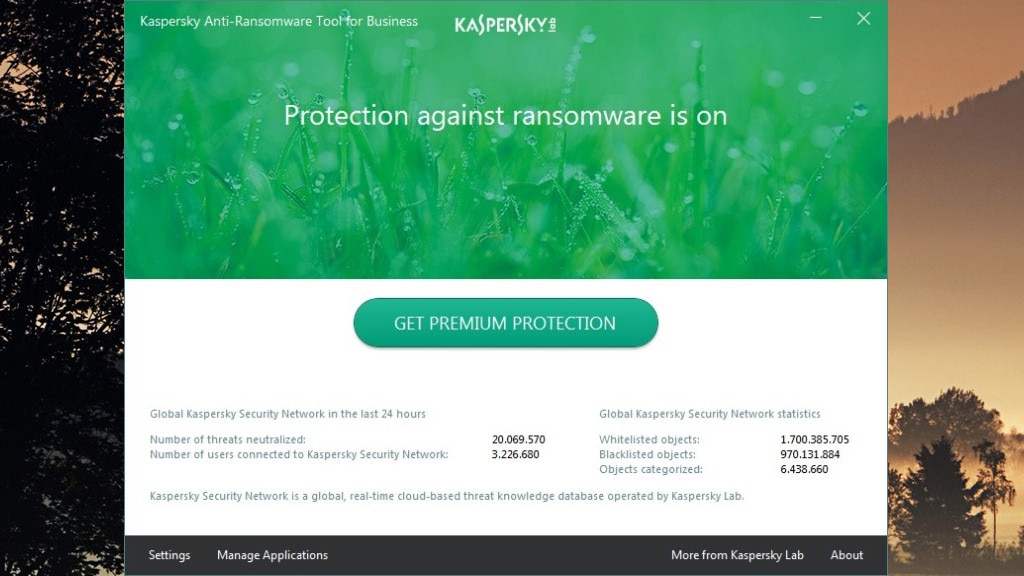

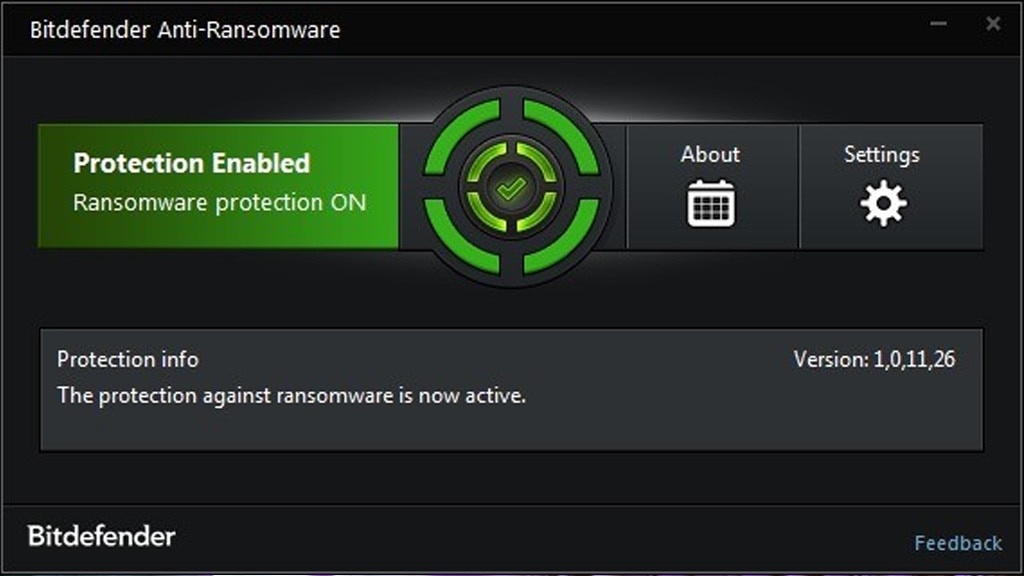

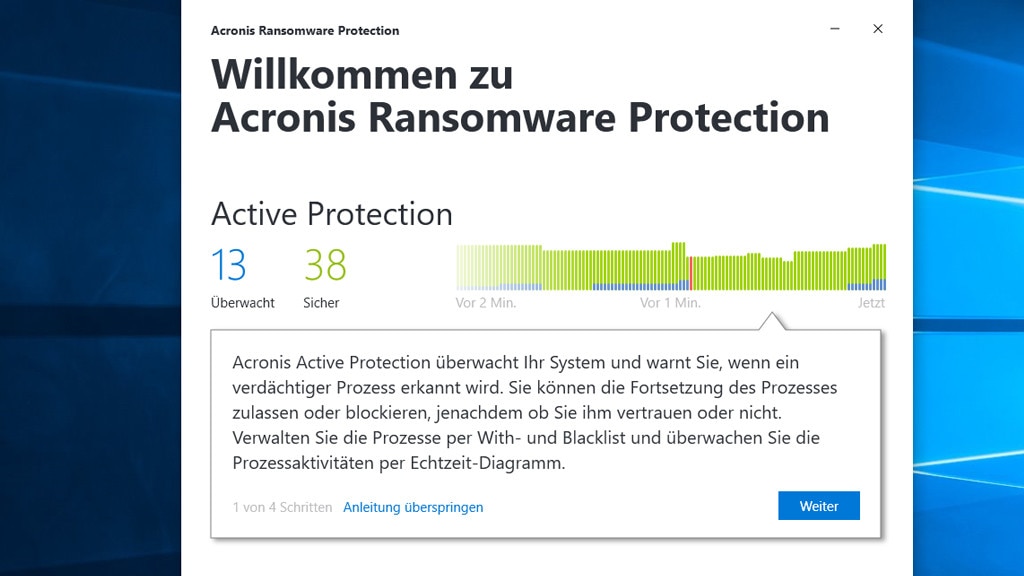

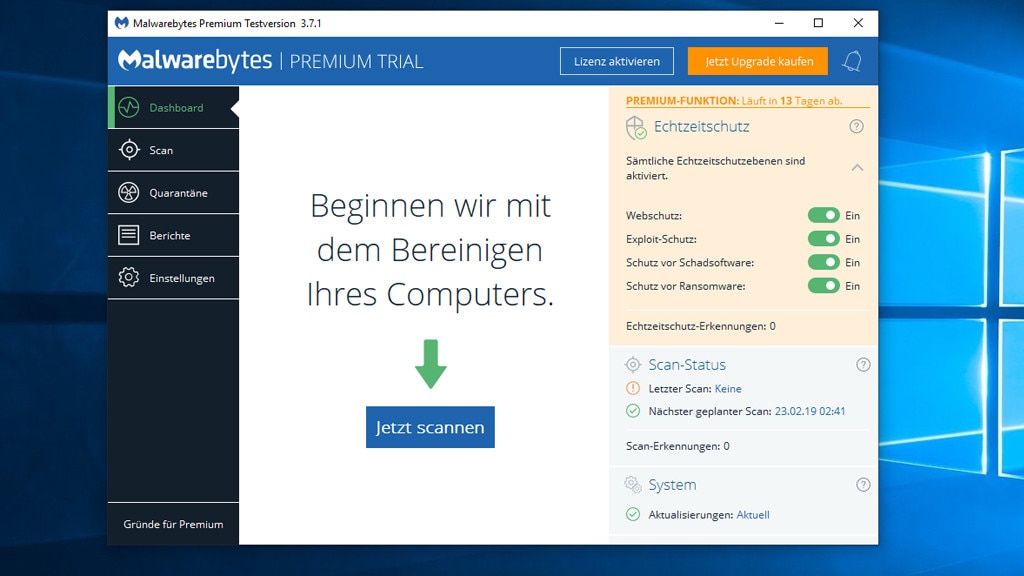

In der obigen Fotostrecke stellen wir Ihnen weitere Schutztools vor: Wächter von Kaspersky, Bitdefender und Acronis bewahren Ihre Daten vor Schaden. Bei Acronis erhalten Sie 5 Gigabyte kostenlosen Cloud-Speicher, der als Backup dient – zusätzlich zu den Verteidigungsmechanismen des Wächters. Dieser deckt verdächtige Prozesse auf und erlaubt es, sie zu blockieren oder zuzulassen. Ferner bietet Malwarebytes einen Ransomware-Schutz: außer als dediziertes Freeware-Produkt (Beta) als integriertes Modul in Malwarebytes Anti-Malware. Letzteres heißt nach einer Umbenennung "Malwarebytes"; dessen Anti-Ransomware-Modul gehört zu den kostenpflichtigen Premium-Features, die sich 14 Tage kostenfrei testen lassen.

Verhaltensregeln: Ransomware vorbeugen

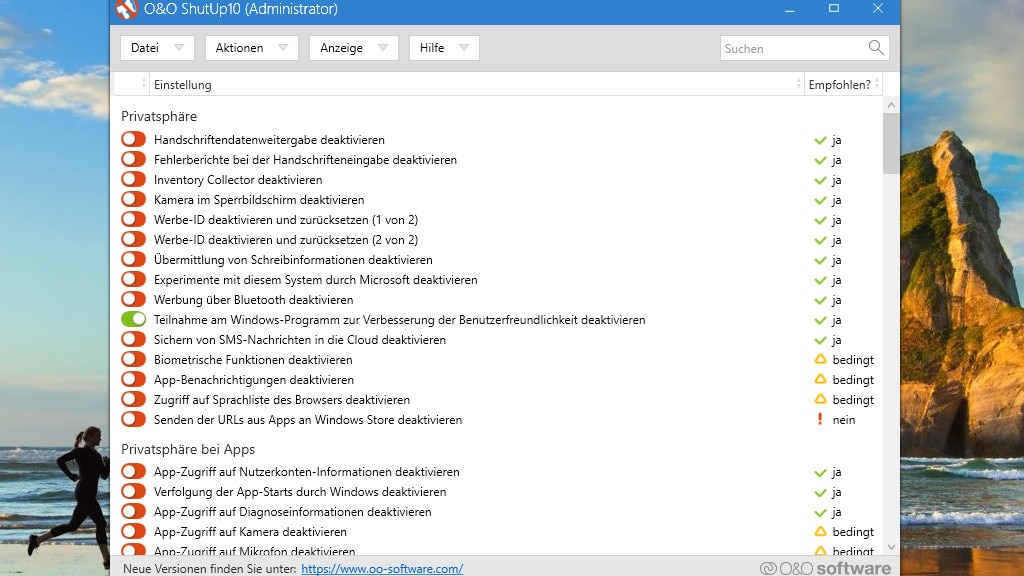

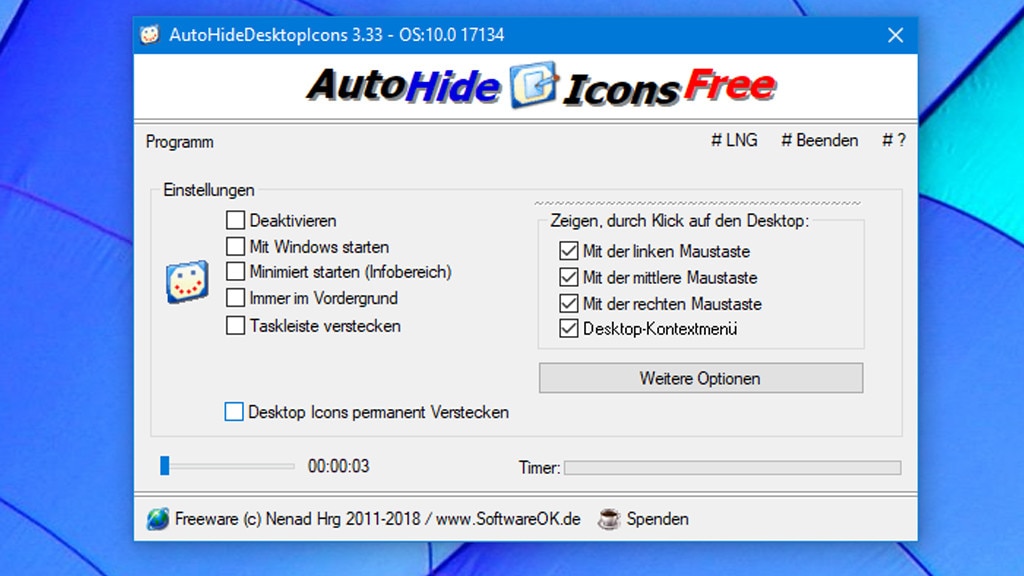

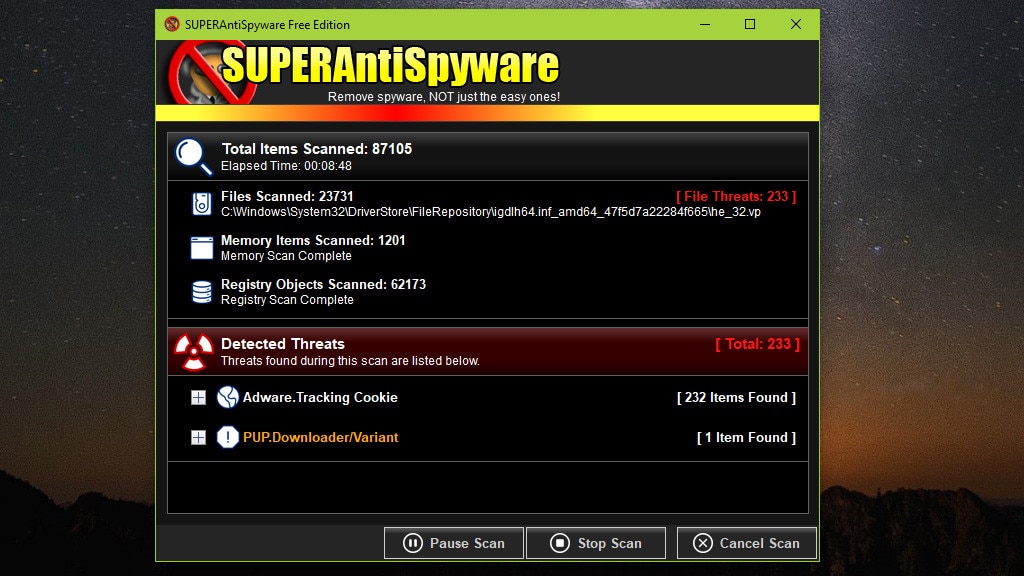

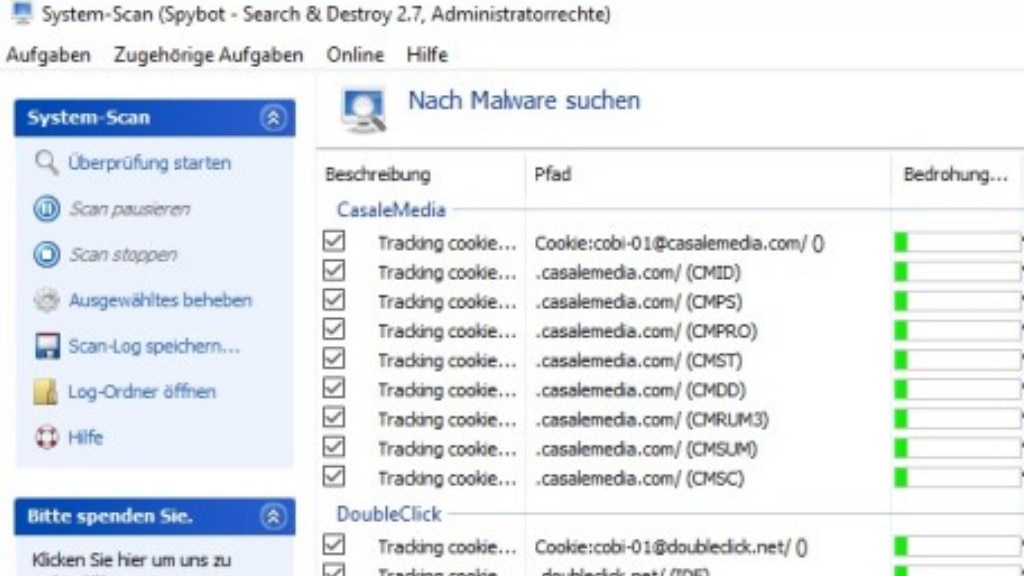

Damit das Horrorszenario gesperrter Dateien bei Ihnen nicht eintritt, wappnen Sie sich mit den üblichen Sicherheitsmaßnahmen: Was vor Viren, gewöhnlichen Trojanern, Keyloggern et cetera hilft, bewahrt den PC auch vor Ransomware. Hier finden Sie die Standardtipps – erweitert um Hinweise gegen feindselige Datenverschlüsselung:

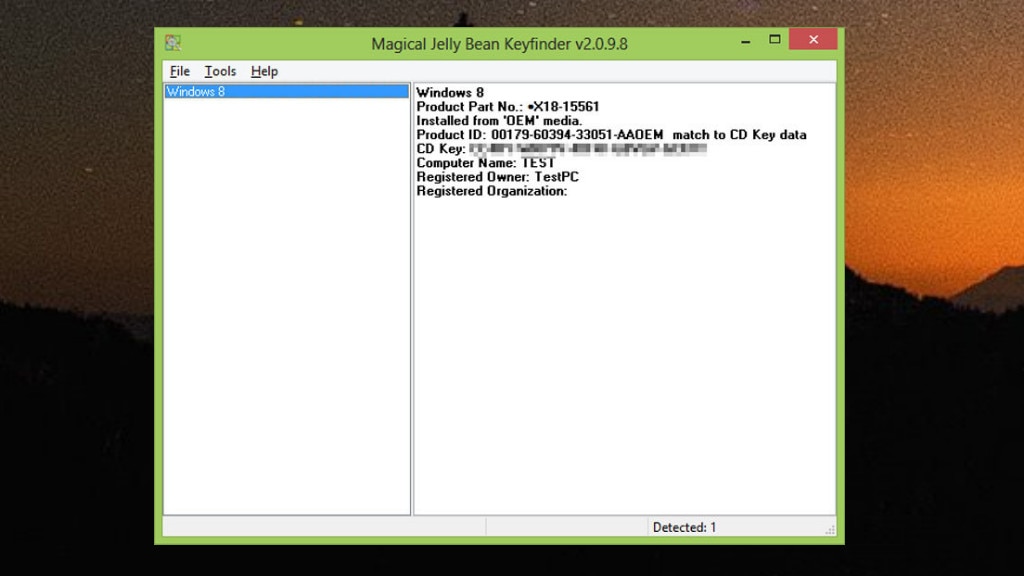

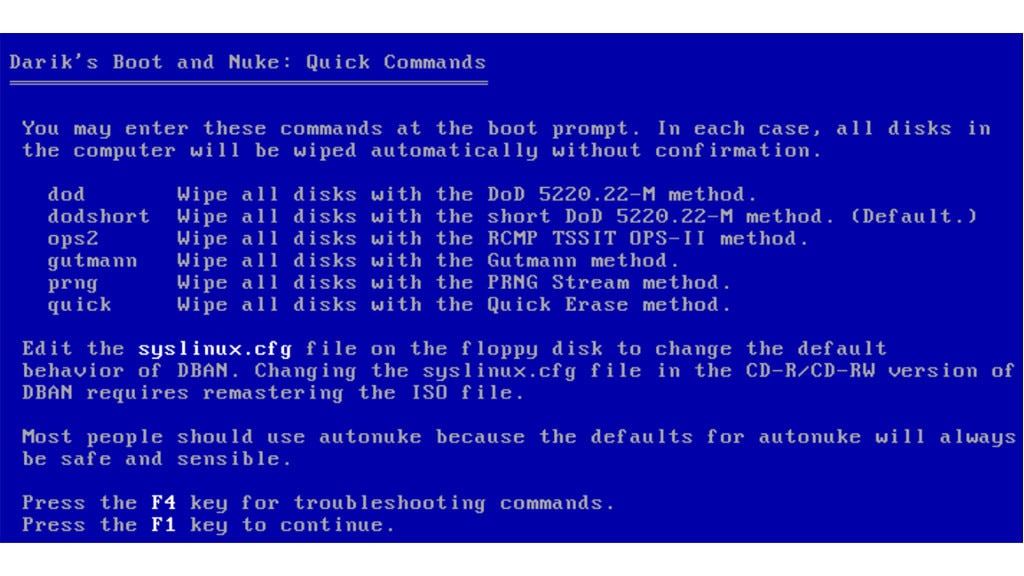

- Installieren Sie Updates für Windows, Browser, Plug-ins, Laufzeitumgebungen und weitere Programme zeitnah – stellen Sie sie am besten so ein, dass sie per Auto-Update neue Versionen ohne Ihr Zutun einspielen. Wer das alte Windows XP/Vista/7 nutzt, sollte auf Windows 8.1 oder Windows 10 umsteigen – diese erhalten noch Update-Support. Als Nutzer von Windows 7 bekommen Sie Windows 10 gratis. Wer Windows 8 einsetzt, ist wie ein 7er-OS-User vom Update-Support abgeschnitten, hat aber die Wahl, ob er oder sie kostenlos auf Windows 8.1 oder Windows 10 umsteigt.

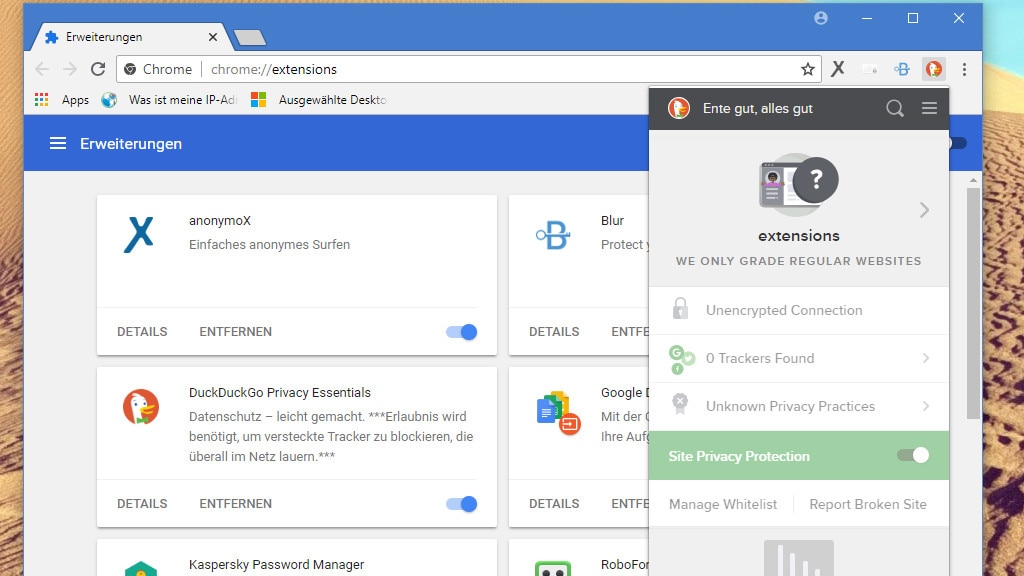

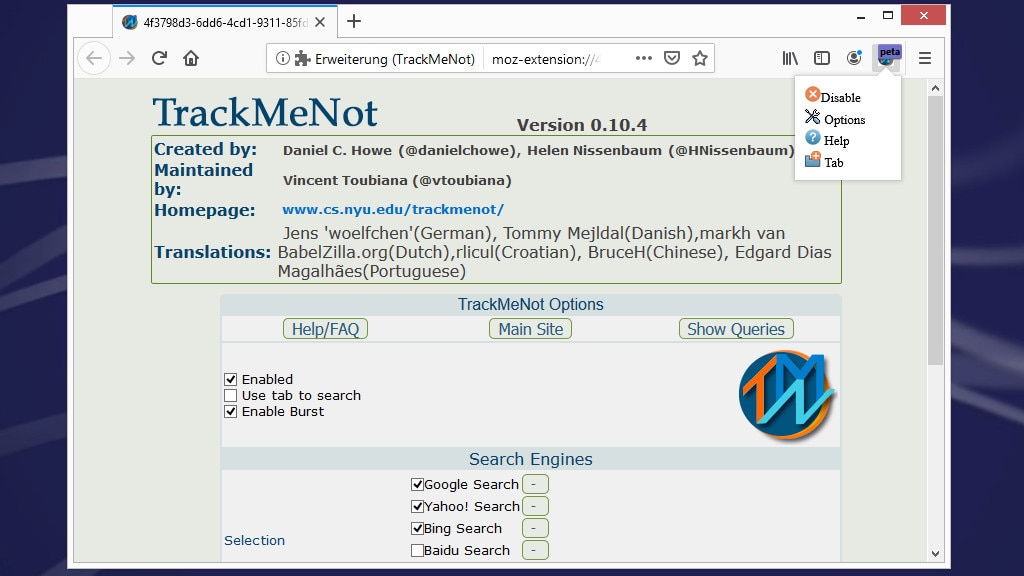

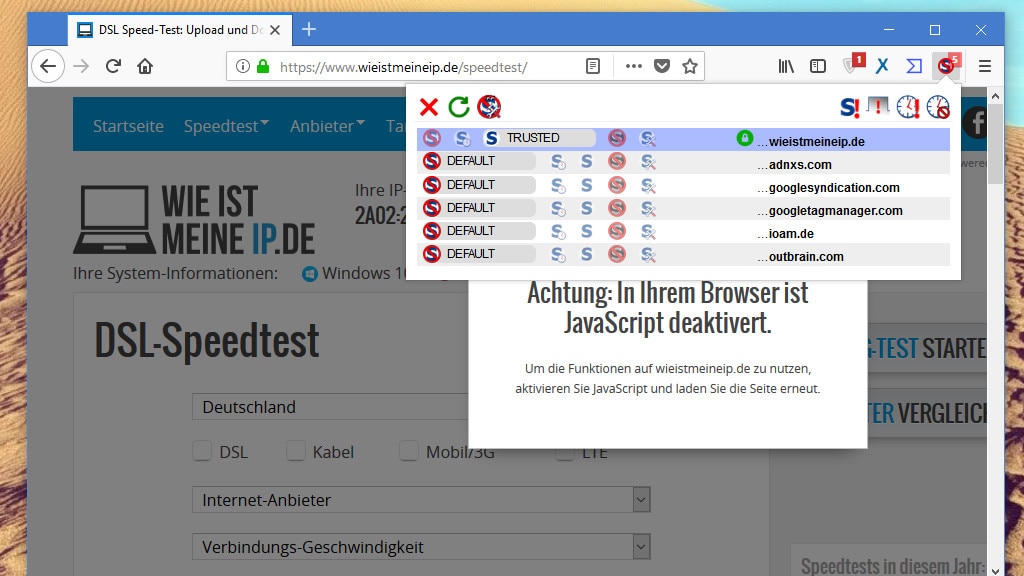

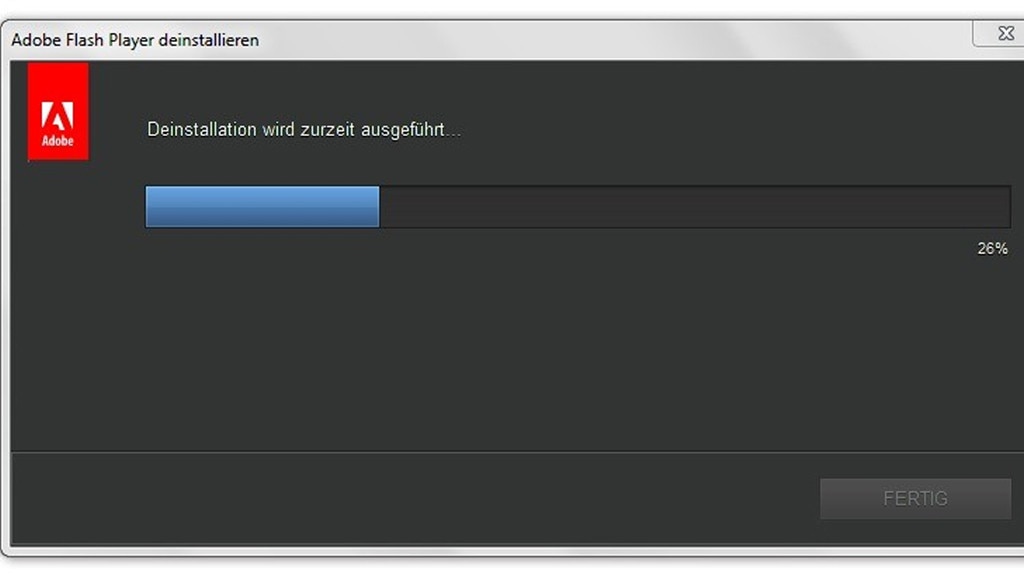

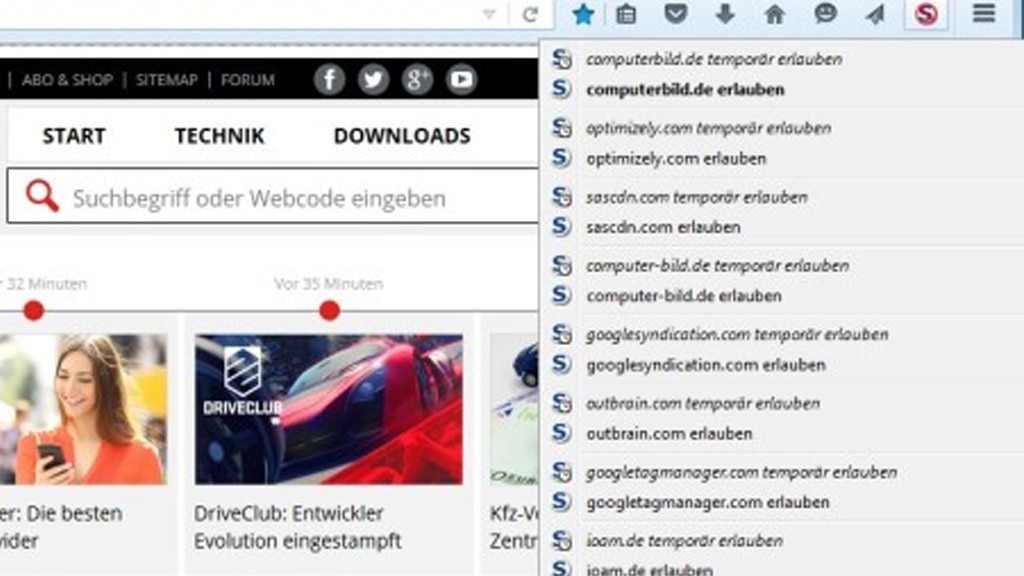

- Verzichten Sie auf entbehrliche Browser-Erweiterungen und Laufzeitumgebungen: Brauchen Sie Flash, Silverlight, Java? Deinstallieren Sie Unnötiges, um die Angriffsfläche zu reduzieren. Flash etwa bekommt seit 2021 keine Updates mehr; hier ist eine Entfernung quasi immer sinnvoll (siehe Artikel).

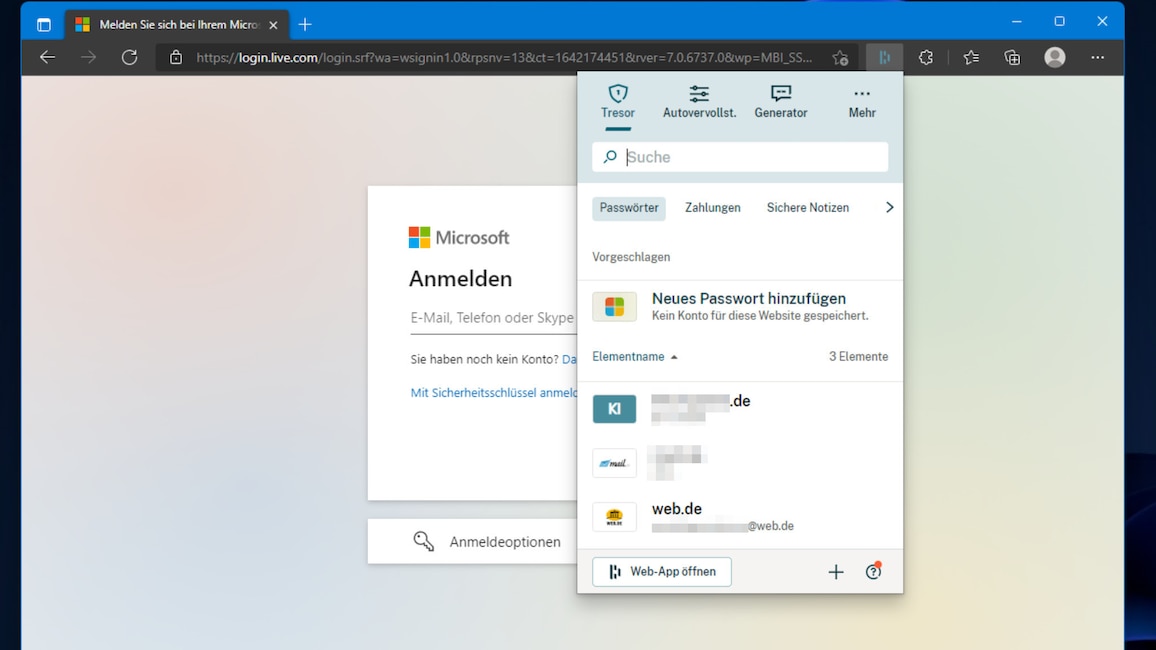

- Bis einschließlich Windows 7 war es nötig, einen Virenschutz zu installieren; das Wartungscenter (wscui.cpl) monierte in der Standardausstattung eines rohen Betriebssystems diese fehlende Schutzkomponente. Seit Windows 8 meckert wscui.cpl nicht mehr, da das ehemalige Anti-Spyware-Tool "Windows Defender" (Windows Vista/7) unter Windows 8(.1)/10 als Virenschutz dient. Die Erkennungsraten waren anfangs schlecht, mittlerweile konkurrieren sie mit Avira, Kaspersky & Co.

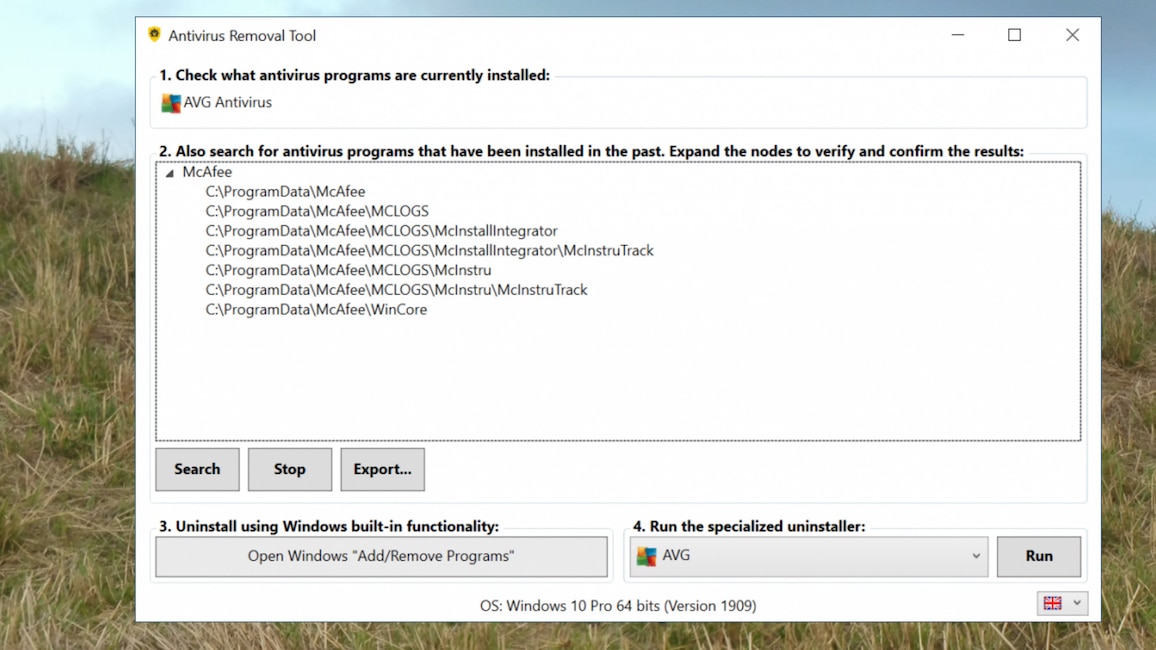

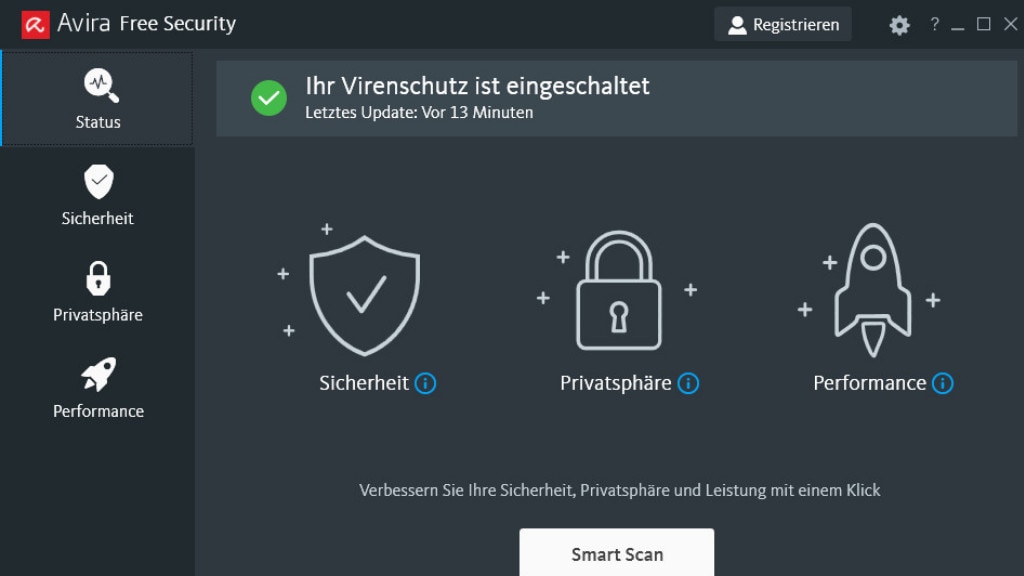

- Die Installation eines alternativen Antiviren-Programms ist nicht mehr so wichtig. Der Defender genügt meist; in aktuellen Windows-10-Versionen heißt er Microsoft Defender Antivirus. Wenn Sie jedoch die Engine eines bestimmten Antiviren-Anbieters schätzen, erweitere Sicherheits-Funktionen und Tuning-Features benötigen, empfiehlt sich eine Alternative wie Avira Free Security oder AVG AntiVirus Free.

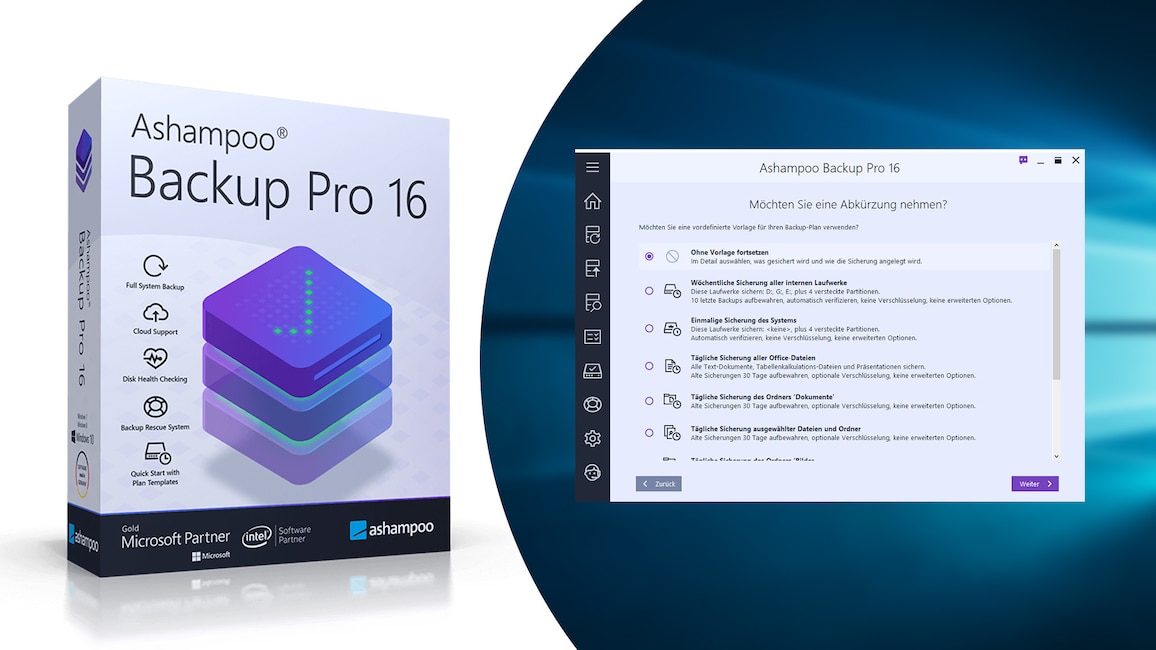

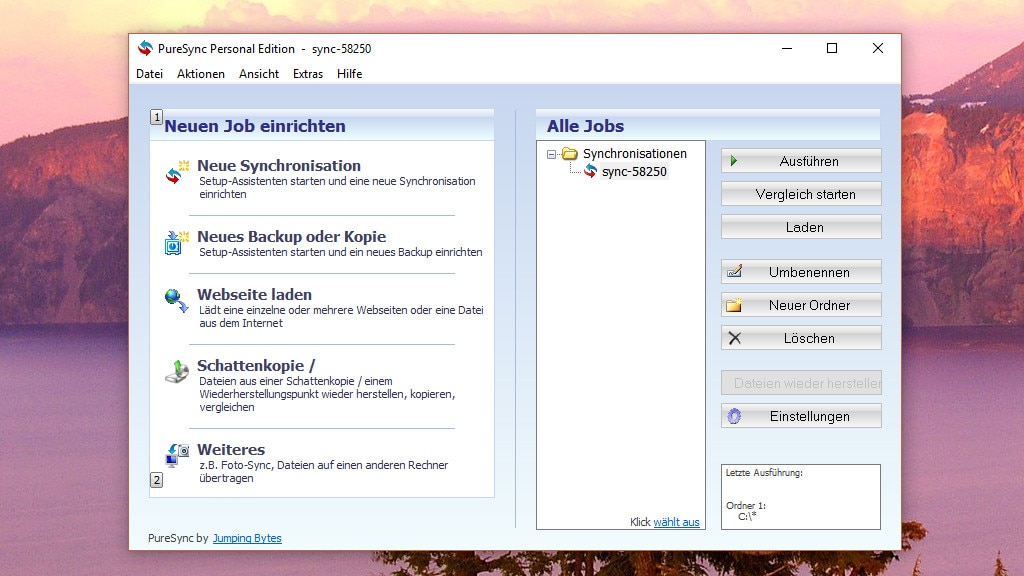

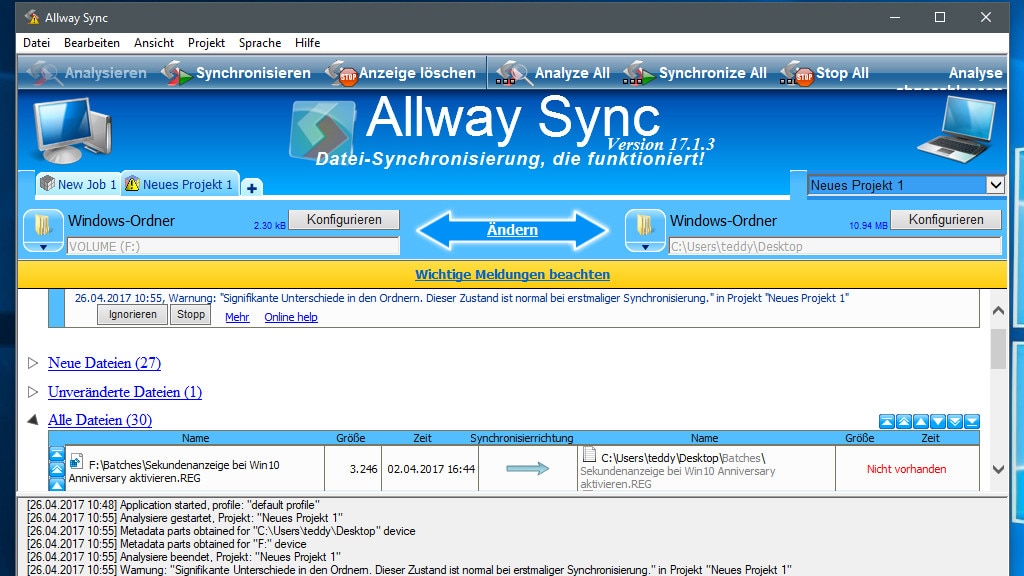

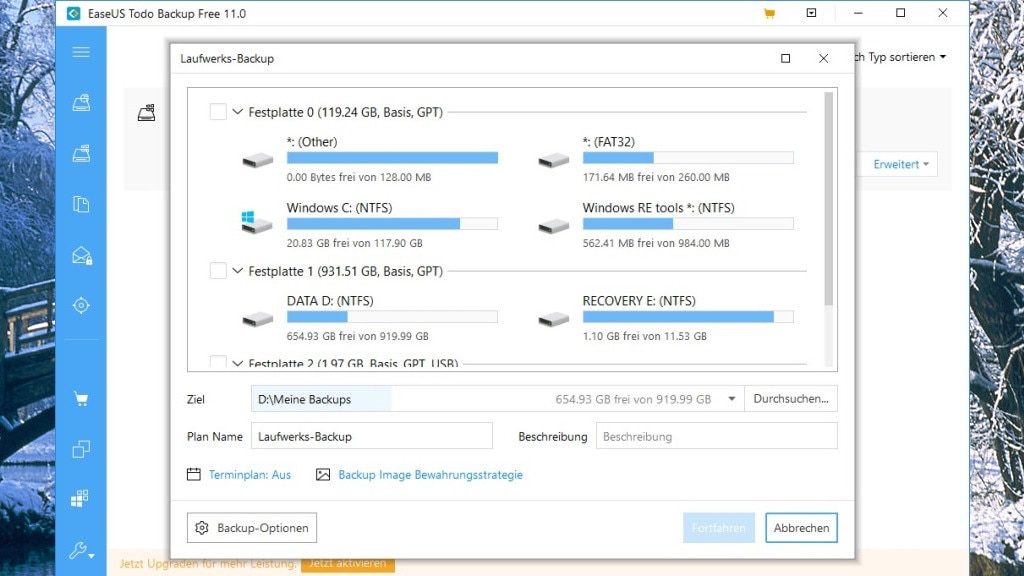

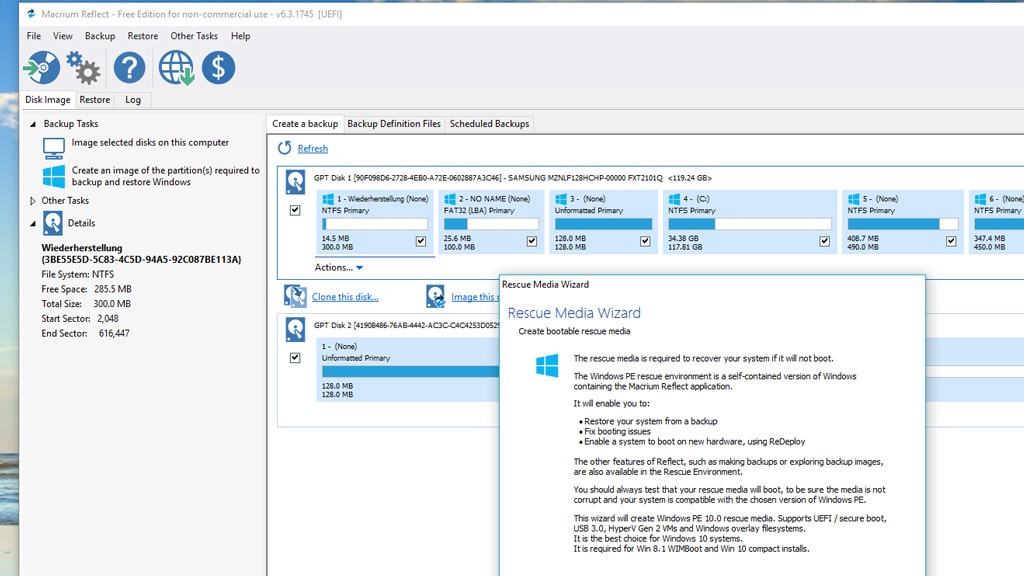

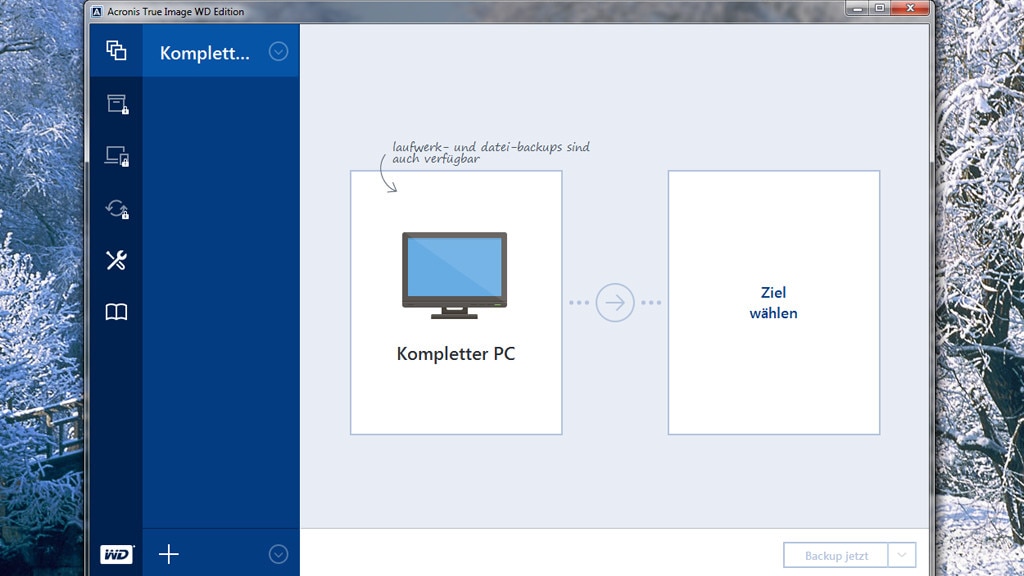

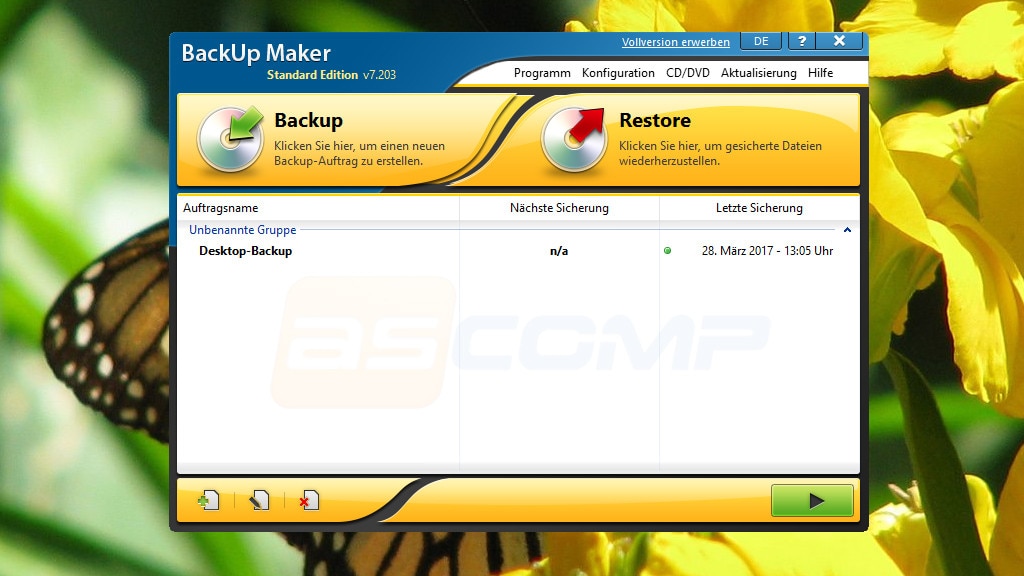

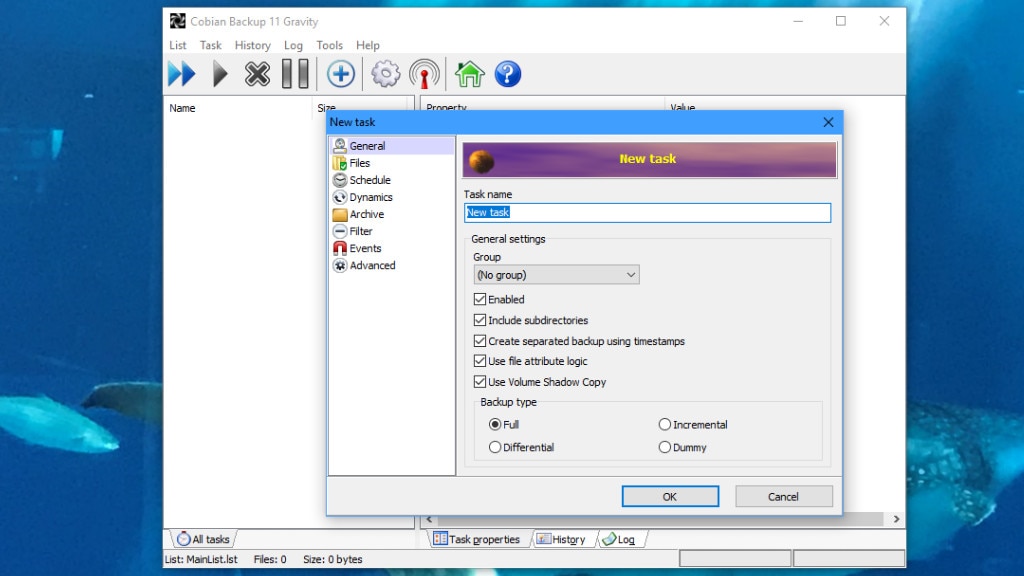

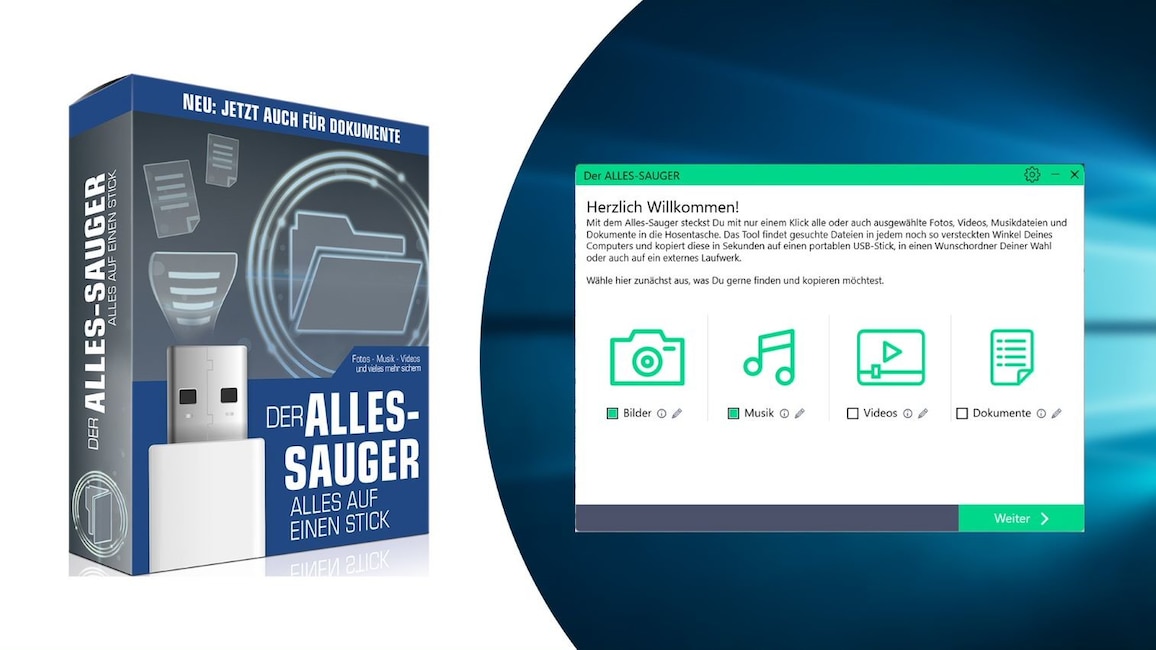

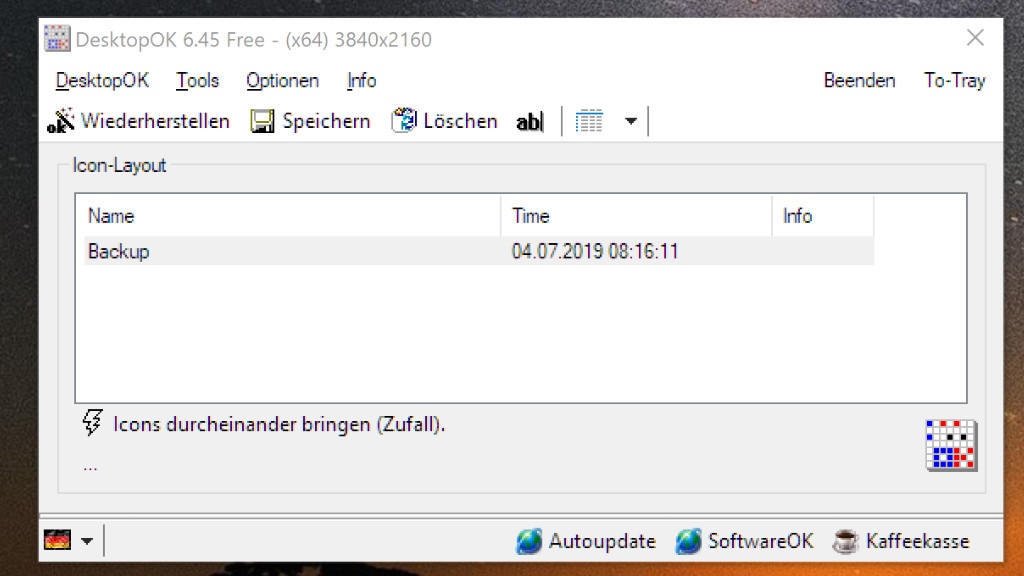

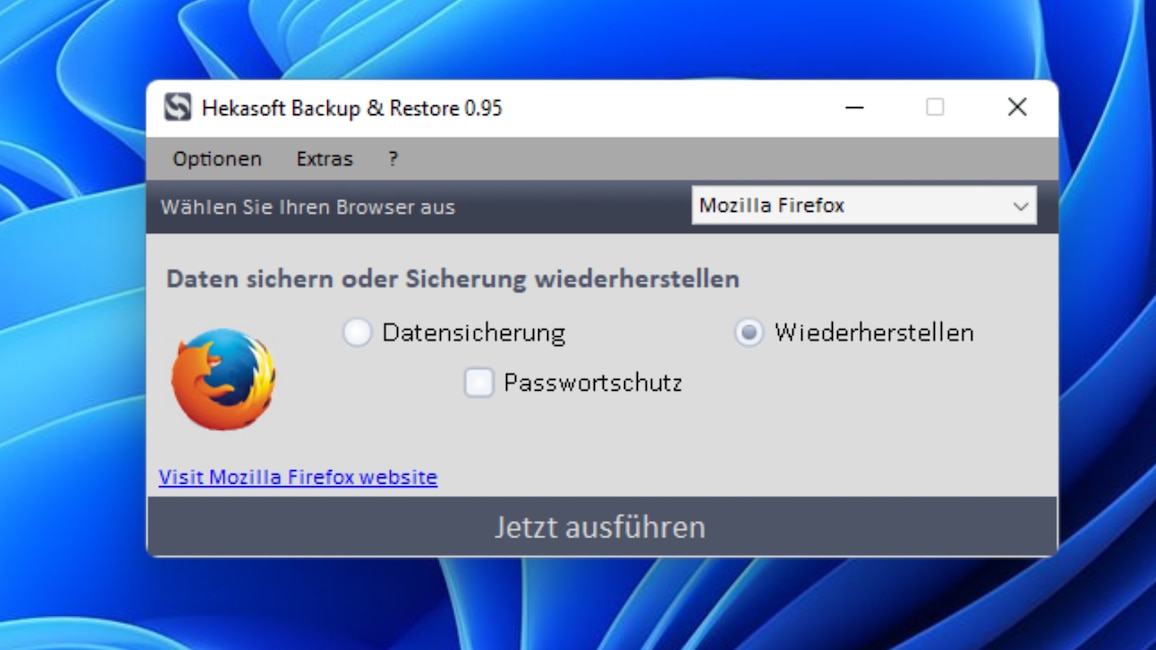

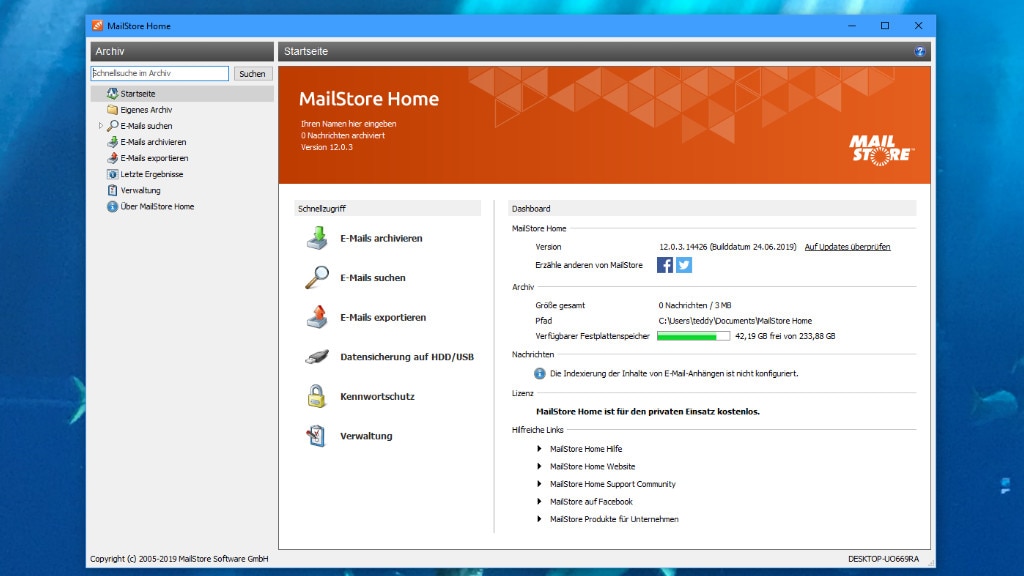

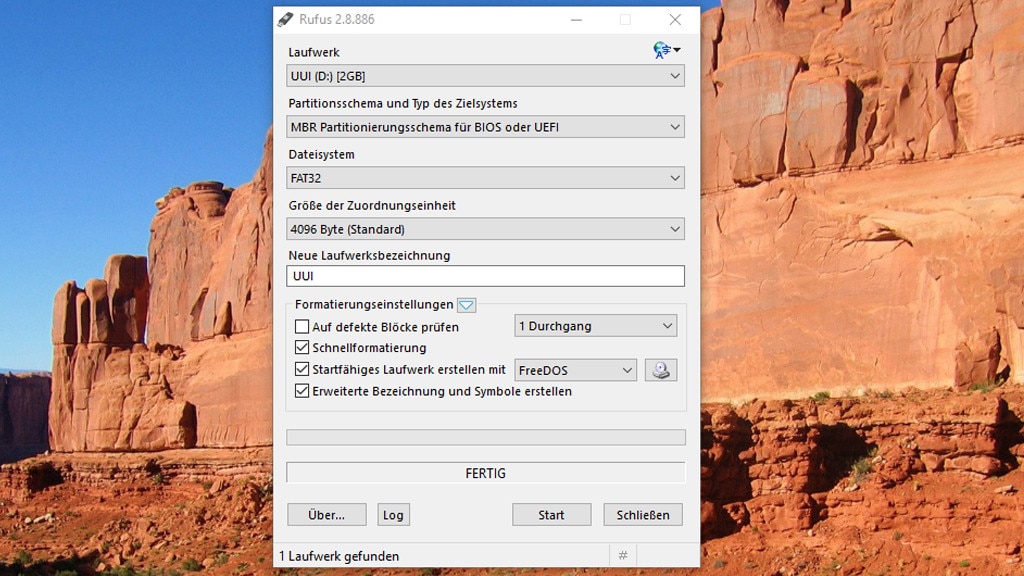

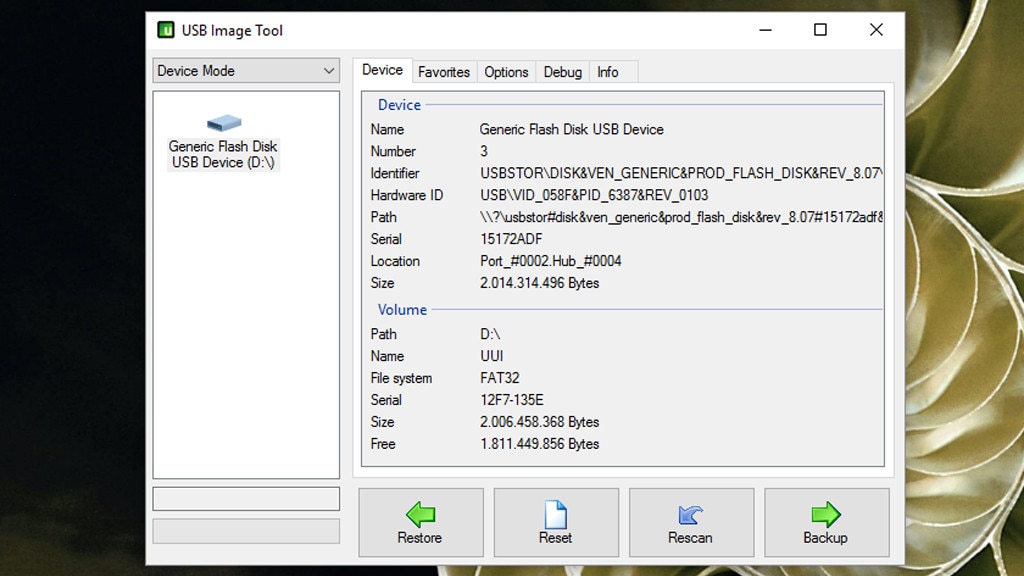

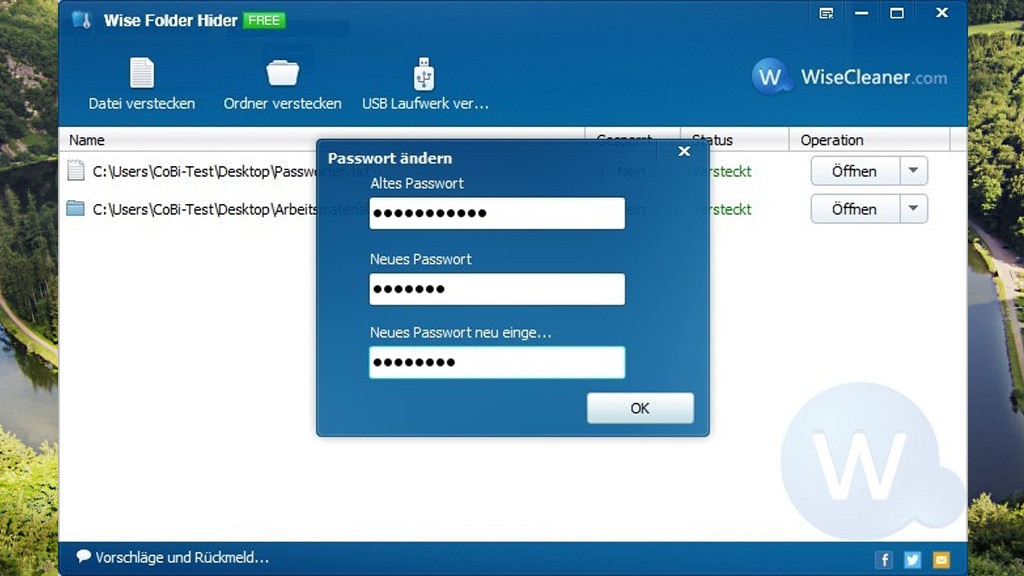

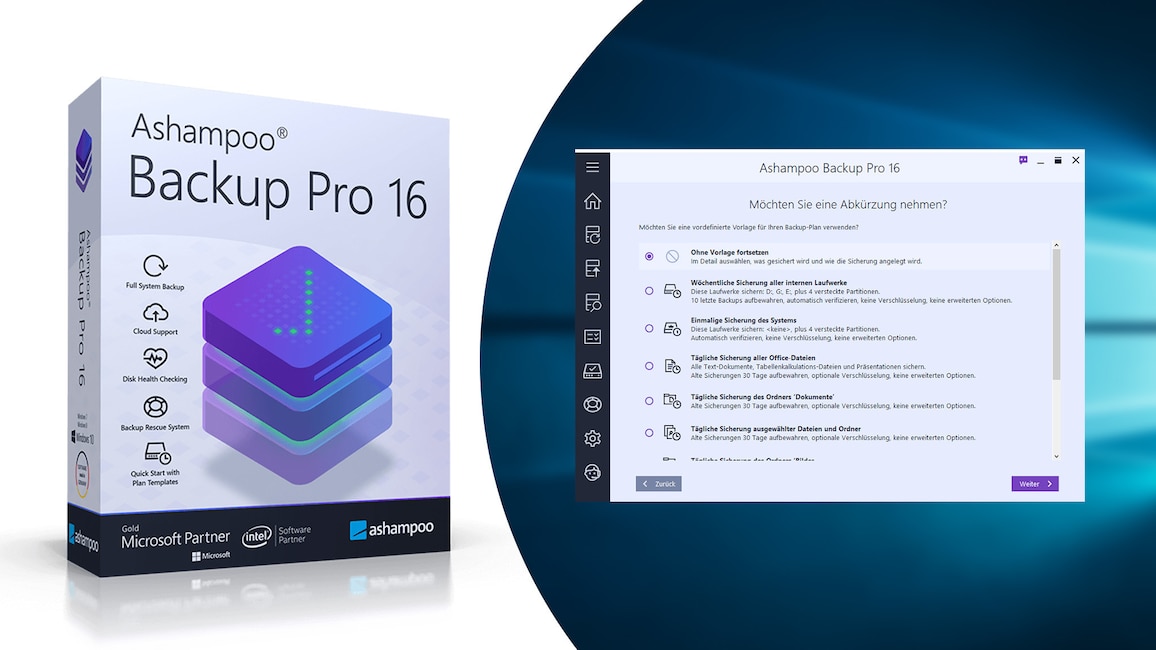

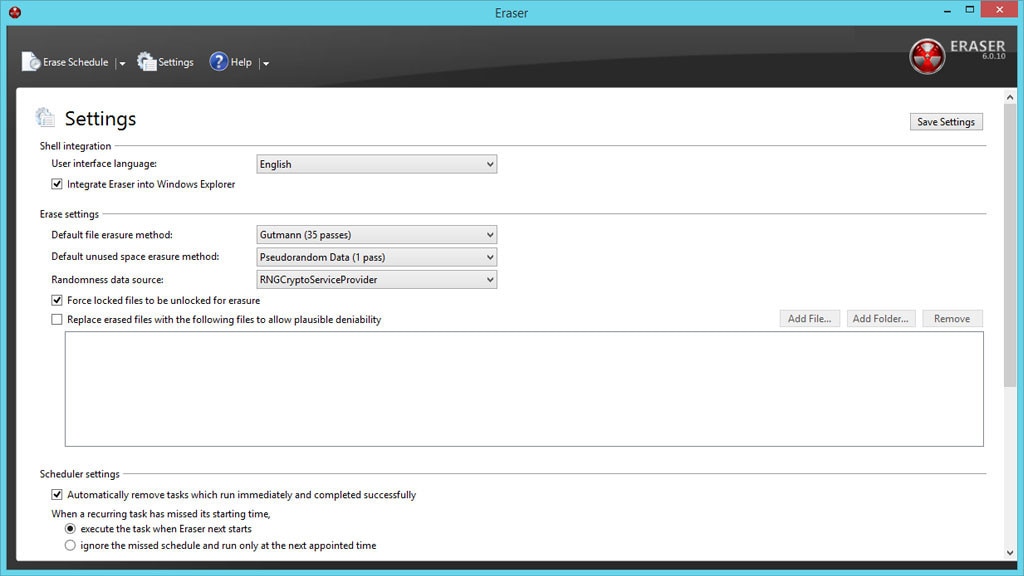

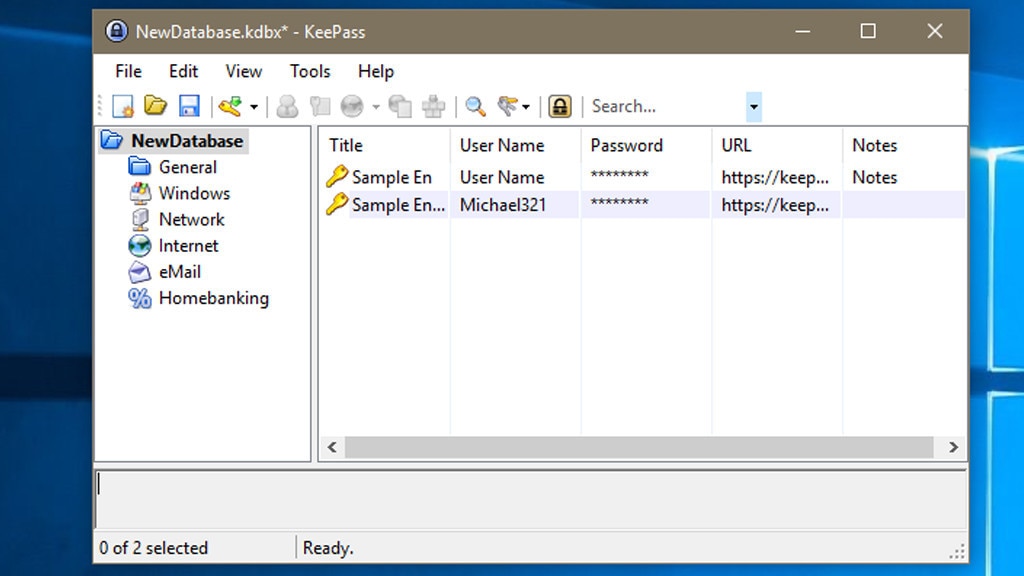

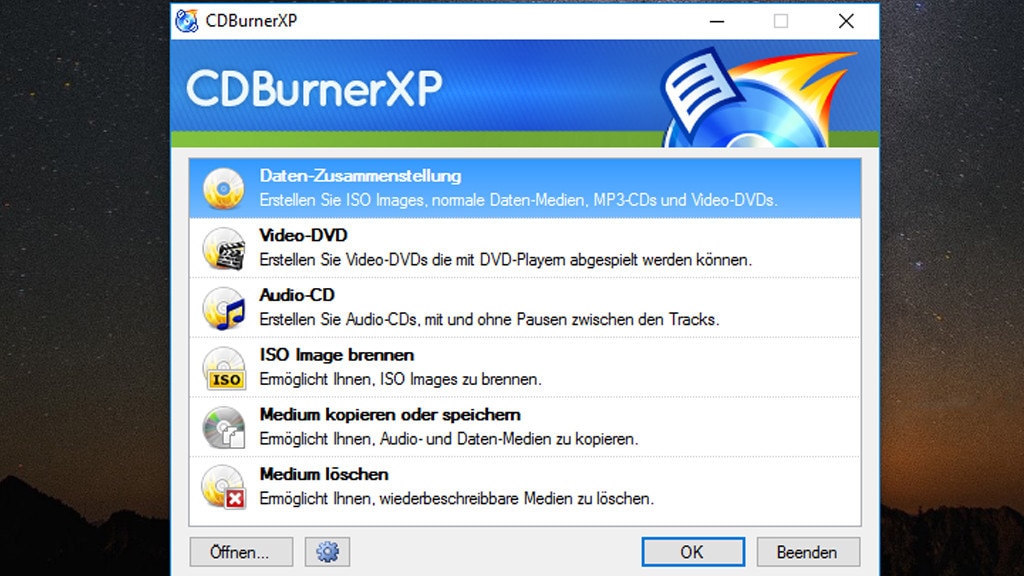

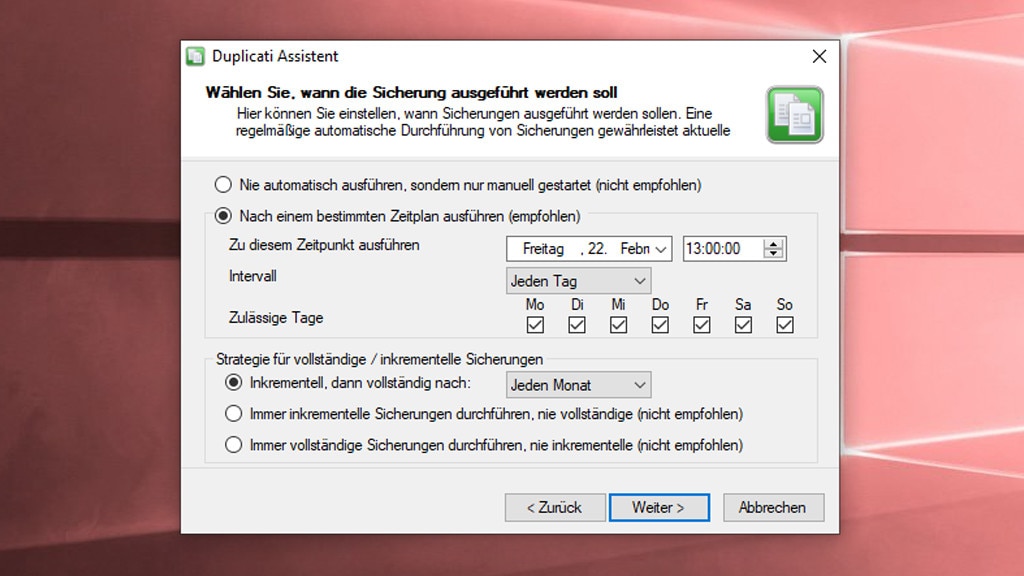

- Backups, Backups, Backups – legen Sie regelmäßig Datensicherungen an. Im Fall eines Ransomware-Befalls stellen Sie vom internen Laufwerk verlorene Inhalte wieder her. Sogar Windows rekonstruieren Sie, wenn es nach einer Schadsoftware-Infektion nicht mehr hochfährt. Nutzen Sie einen externen Datenträger für Backups und trennen Sie ihn nach Anlegen der Sicherung physisch vom USB-Port.

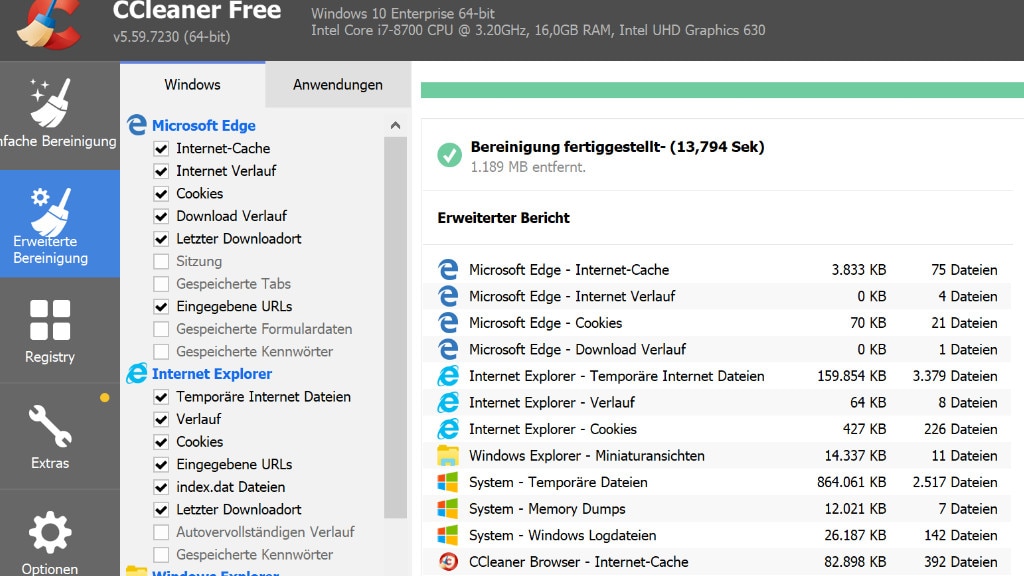

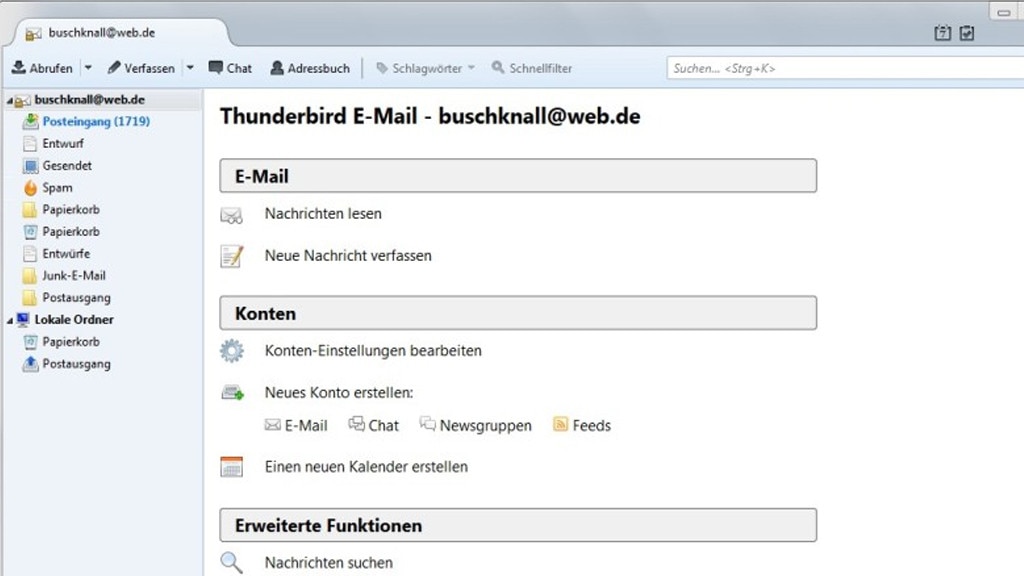

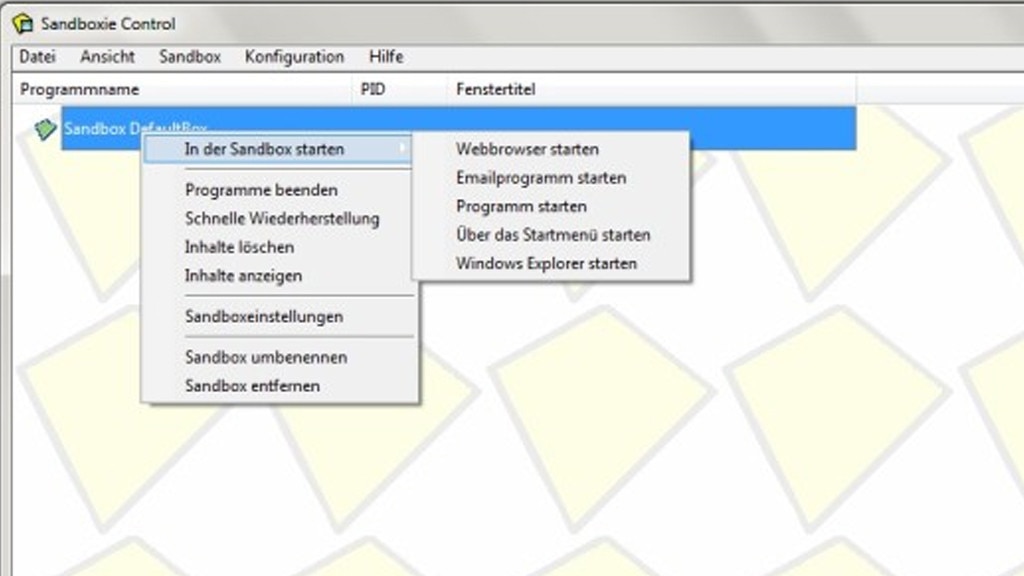

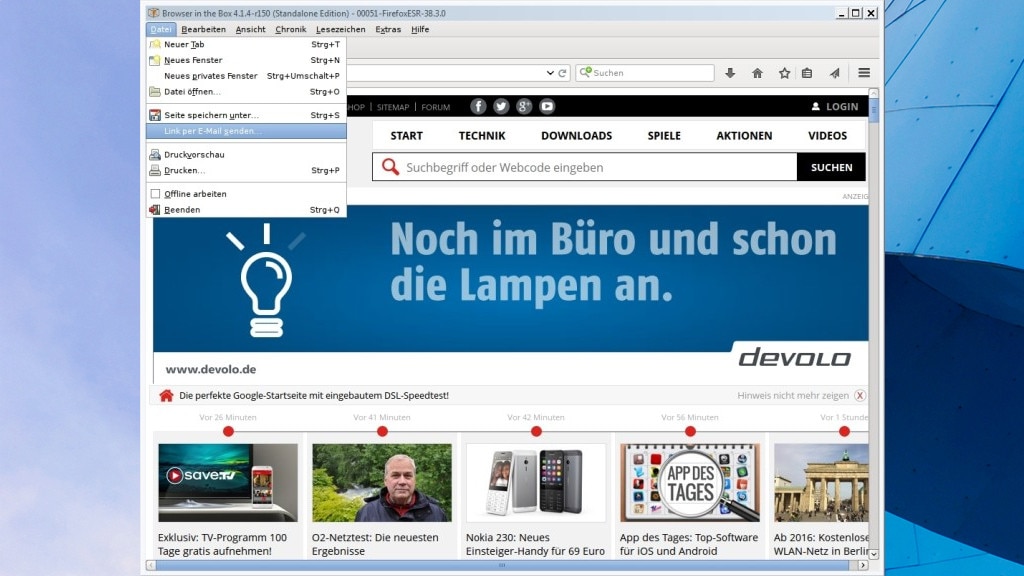

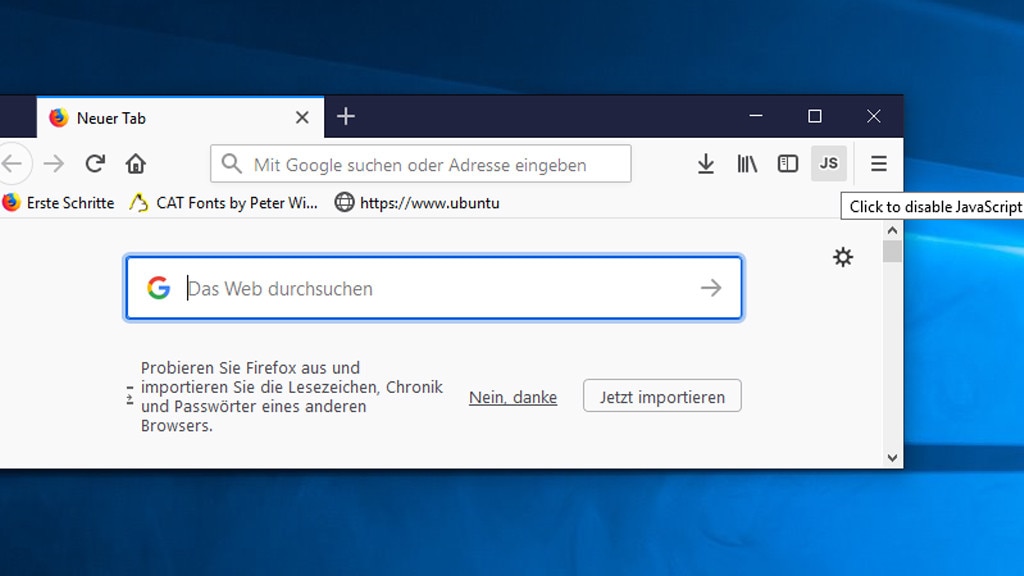

- Vermeiden Sie, in E-Mails von (un)bekannten Absendern auf merkwürdige Links zu klicken. Hierzu gehören auch verkürzte URLs: Die Webadressen sind verdächtig, denn sie zeigen nicht die echte URL der Ziel-Webseite an. Öffnen Sie auch manuell per URL-Eingabe in die Adressleiste keine unbekannten Webseiten. Können Sie nicht widerstehen, prüfen Sie die Seitensicherheit mit URLVoid und/oder surfen das Webangebot mit einem sicheren Browser an. Hüten Sie sich vor Googles Funktion "Auf gut Glück": Wer sie anklickt, öffnet ohne vorgeschaltete Suchtreffer-Seite direkt das erste Suchergebnis; es fehlt die Wahl, es doch nicht anzusteuern.

- Nehmen Sie Sicherheitswarnungen von Antivirentool und Browser ernst. Misstrauen Sie aus der Luft gegriffenen Warnungen im Browser, die Webseiten als Werbung ausliefern und Sie ängstigen sollen (Reklame für zu erwerbende Scareware).

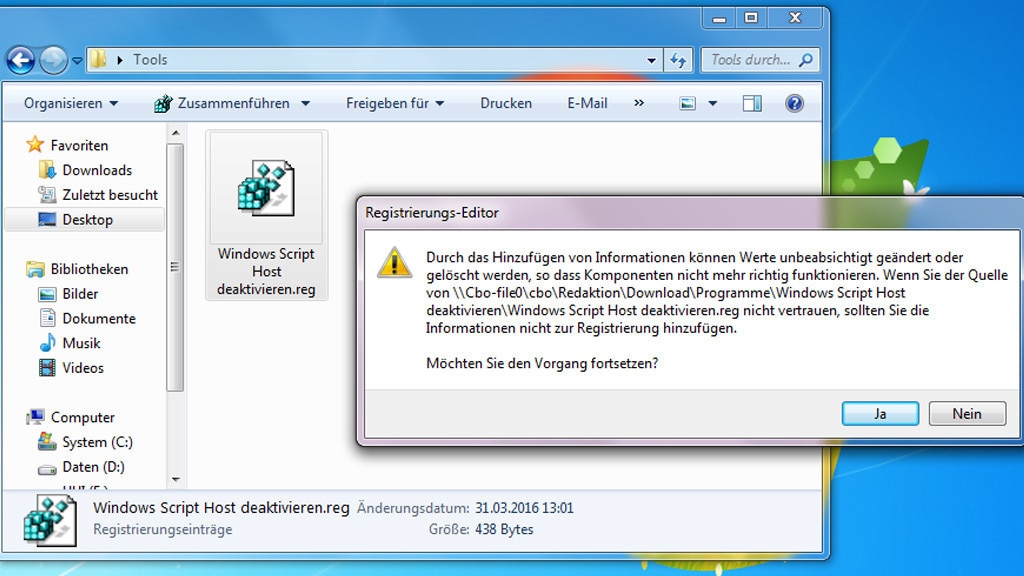

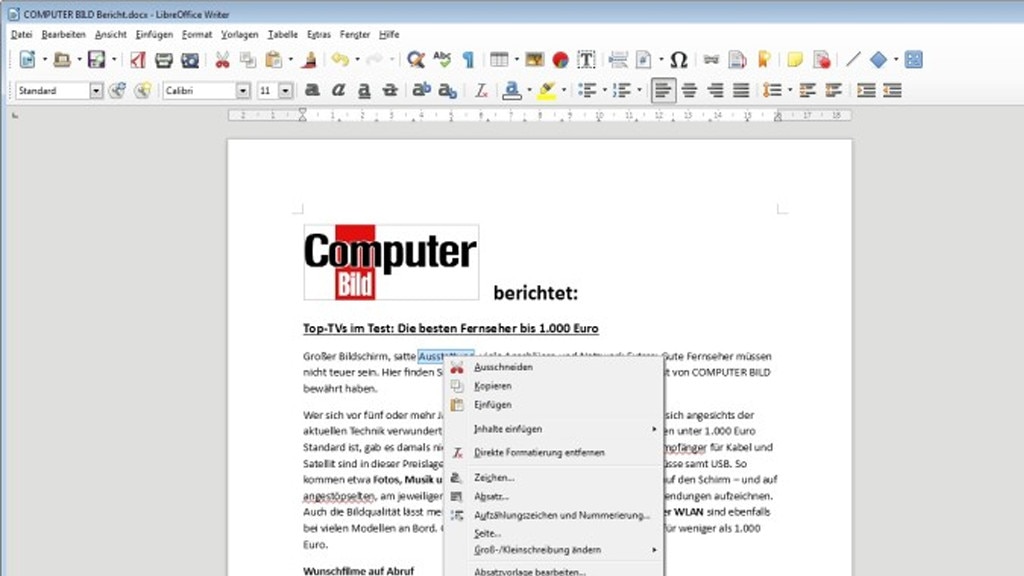

- In MS Office sollten Sie keine Makros aktivieren, selbst wenn ein geöffnetes Dokument hierzu auffordert. Solche Aufforderungen sind ein beliebter Trick der Cyber-Ganoven. Die schadhaften Makros sind etwa bei LibreOffice wirkungslos.

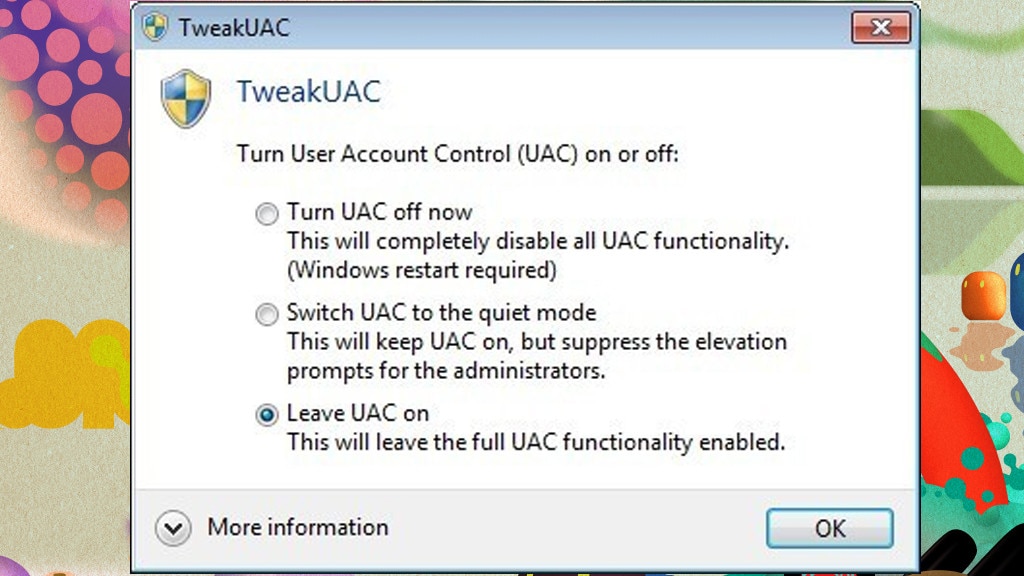

- Die seit Vista in Windows integrierte Benutzerkonten-Steuerung (UAC, User Account Control) sollte aktiviert sein; will sich ein Schädling installieren, merkt UAC das und fragt in einem Warndialog um Erlaubnis. Wie Sie die UAC-Stufe richtig wählen, verraten wir in einem weiteren Artikel. Noch mehr UAC-Tipps zum Ausreizen der wichtigen Schutzfunktion gibt es hier und hier.

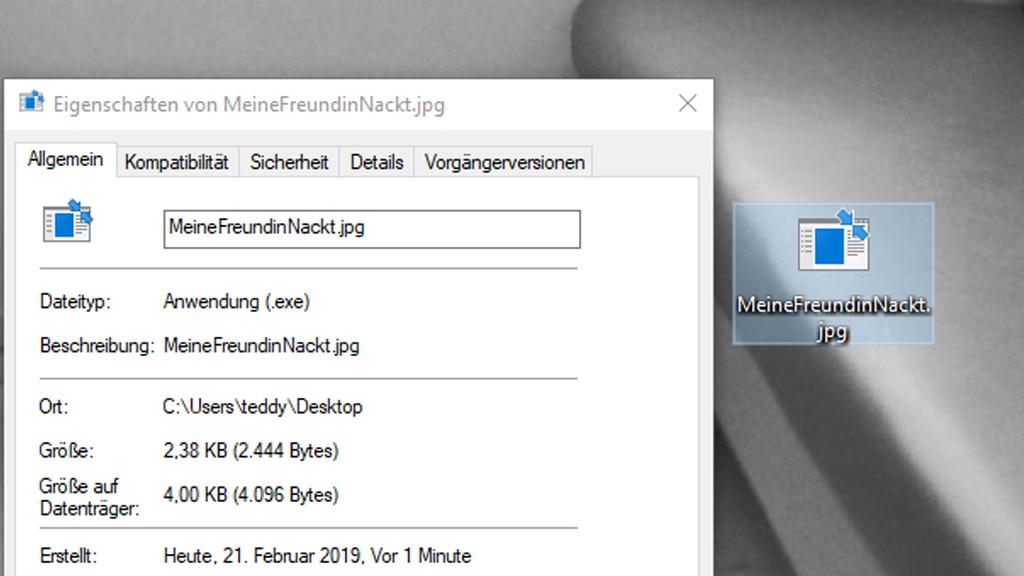

- Konfigurieren Sie Windows so, dass es Dateiendungen anzeigt; so halten Sie harmlose und potenziell riskante Files besser auseinander. Während UAC (siehe oben) ab Werk aktiviert ist, werden Sie in Sachen Endungen selbst aktiv (in den Ordneroptionen, aufrufbar unter Windows 7/8.1/10 über Win-R und control folders).

Ransomware-Befall: Erklärungen zu obigen Tipps

Eine gern genutzte Infektionsart bei Ranwomware sind Spam-E-Mails, die Anhänge enthalten: Die Dateien sind Schadprogramme, oft untergebracht in Dokumenten. Letztere fordern das Aktivieren von Makros, was Ransomware die Tür öffnet. Makros agieren etwa als Downloader und laden ähnlich Trojanern Schadcode nach. Da die Dokumente vorgeben, etwa eine Rechnung zu sein, wecken sie das Interesse des Nutzers. Geben Sie Ihrer Neugierde nicht nach. Idealerweise sehen Sie die Aufforderung zum Makros-Einschalten gar nicht, da Sie fragliche Mails ungelesen löschen.

Mitunter stecken Schädlinge nicht im Mailanhang, sondern sind auf einer Webseite untergebracht. Auf solchen Seiten lauern Drive-by-Downloads: Schadsoftware installiert sich dabei beim bloßen Seitenbesuch über Sicherheitslücken in Browser und Plug-ins. Das E-Mail-Scan-Modul des Virenschutzes erkennt anhand des Anhangs keine Gefahr – denn in einer Spam-Mail steckt ein Link statt eines Anhangs. Zumindest einen Grundschutz vor einer heimlichen Malware-Installation bietet Windows' UAC.

Mitunter stecken Schädlinge nicht im Mailanhang, sondern sind auf einer Webseite untergebracht. Auf solchen Seiten lauern Drive-by-Downloads: Schadsoftware installiert sich dabei beim bloßen Seitenbesuch über Sicherheitslücken in Browser und Plug-ins. Das E-Mail-Scan-Modul des Virenschutzes erkennt anhand des Anhangs keine Gefahr – denn in einer Spam-Mail steckt ein Link statt eines Anhangs. Zumindest einen Grundschutz vor einer heimlichen Malware-Installation bietet Windows' UAC.

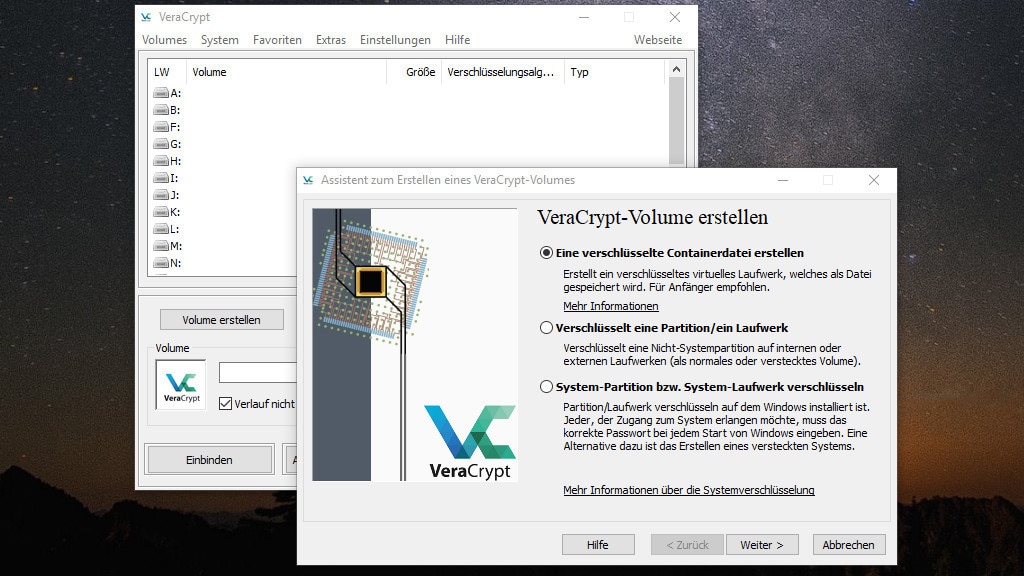

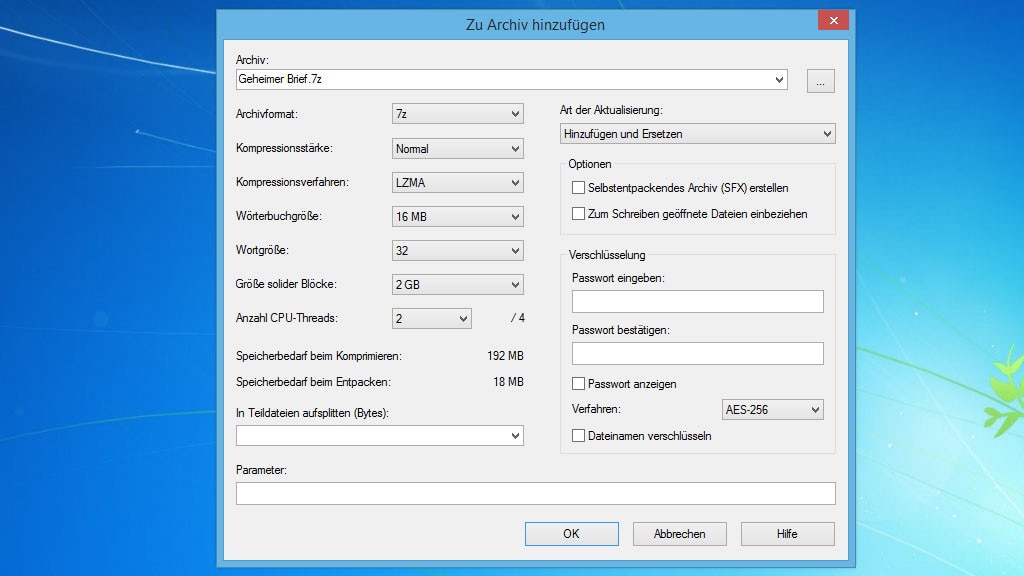

Ransomware: Backups als Gegenmaßnahme

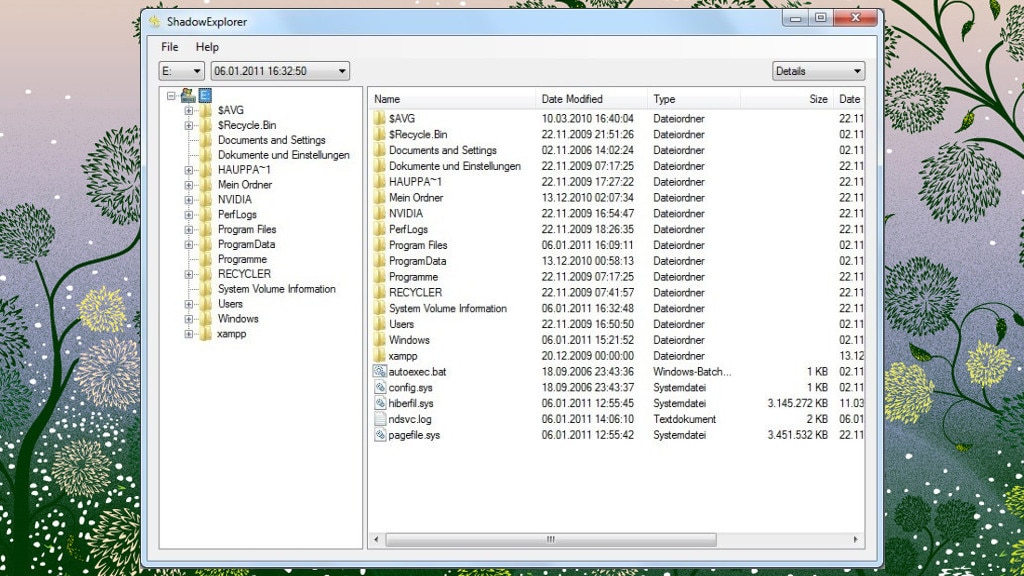

Die beste Vorbeugungsmaßnahme gegen Ransomware sind Backups: Den Sicherungsdatenträger sollten Sie nach dem Anlegen Ihrer Dateikopien physisch entfernen, da etwaige eingeschleuste Ransomware (genauso wie Ihre Backup-Software) Zugriff auf den Speicher hat – und neben lokalen Festplatten-/SSD-Dateien auch die extern untergebrachten befallen könnte. Windows legt im Hintergrund selbst Backups an, wenn sich Dateien ändern: Die Schattenkopien sind verflochten mit der Systemwiederherstellung; aus ihnen lassen sich Dateien im Falle einer Verschlüsselung retten (ärgerlich: Clevere Malware löscht die Schattenkopien über vssadmin.exe). vssadmin.exe setzt Administrator-Rechte voraus, ebenso die Installation einiger Schadprogramme: UAC klinkt sich daher ein und warnt; nicken Sie aus dem Nichts erscheinende Warnungen zu Ihnen fremden Aktionen nicht ab.

Zum Anzapfen von Schattenkopien rufen Sie den Ordner oder das Laufwerk auf, in dem sich die gelöschten Dateien befunden haben. Dort wechseln Sie auf die Registerkarte "Vorgängerversionen". Das funktioniert bei Windows 7/10, nicht aber bei Windows 8(.1); letzteres System speichert ebenfalls Schattenkopien, ihm fehlt aber der zugehörige Tab. Das kompensieren Sie mit dem Tool ShadowExplorer. Der ist ähnlich einem Dateimanager aufgebaut – und auch bei Windows 7/10 einen Versuch wert, sofern hier wider Erwarten auf dem Vorgängerversionen-Reiter keine Inhalte erscheinen.

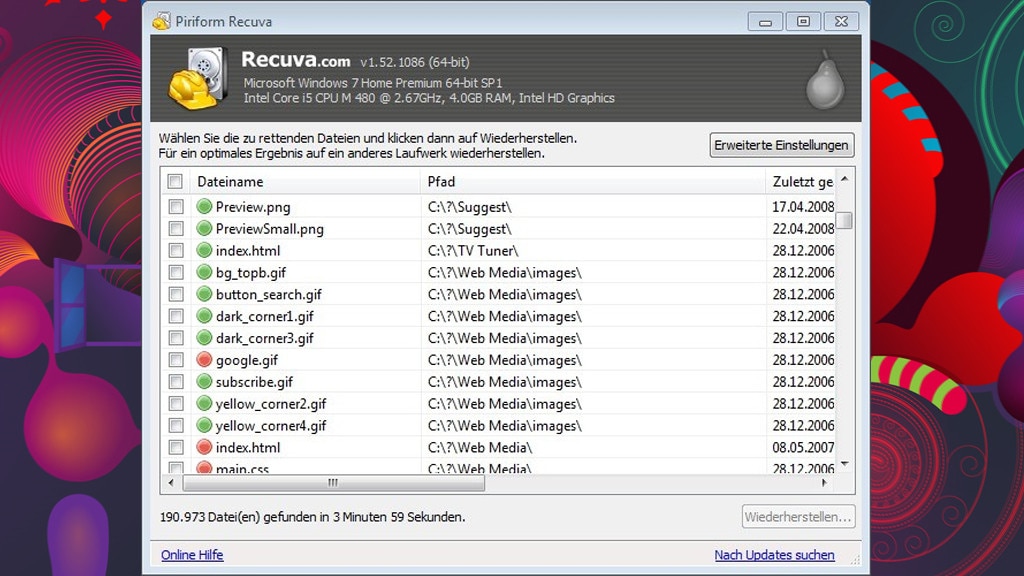

Alternativ zum Extrahieren unverschlüsselter Dateikopien aus den Schattenkopien versuchen Ransomware-Opfer ihr Glück mit (forensischen) Datenrettungstools, etwa Recuva. Eine Anleitung finden Sie hier. Backups bilden den wichtigsten Stützpfeiler, sind jedoch in Kombination mit anderen Vorbeugemaßnahmen anzuwenden.

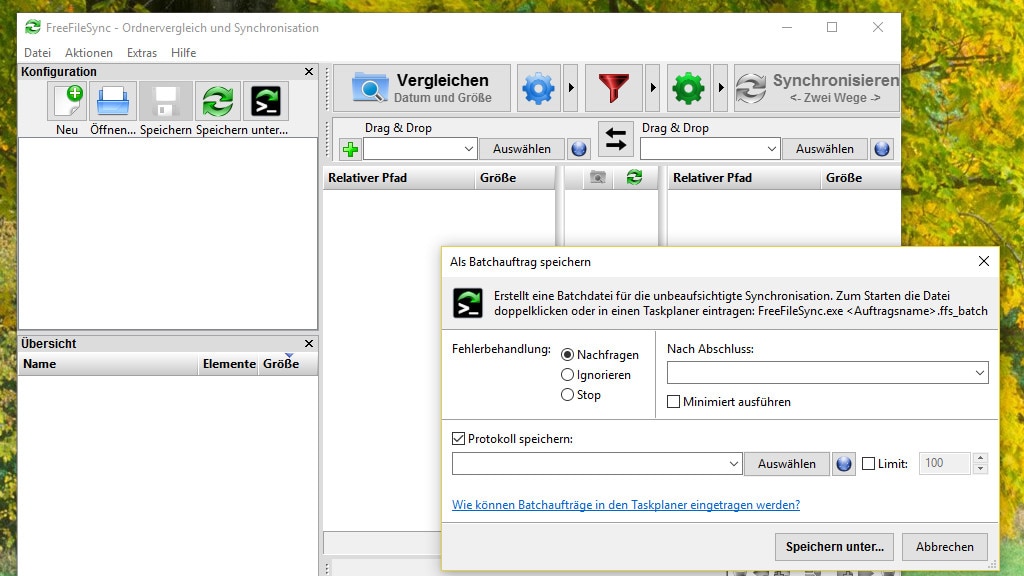

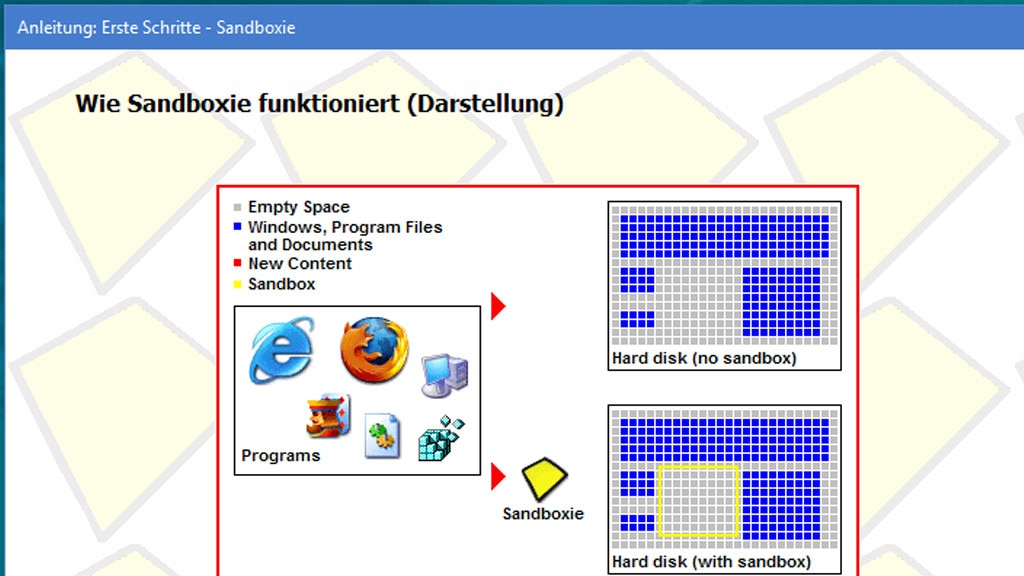

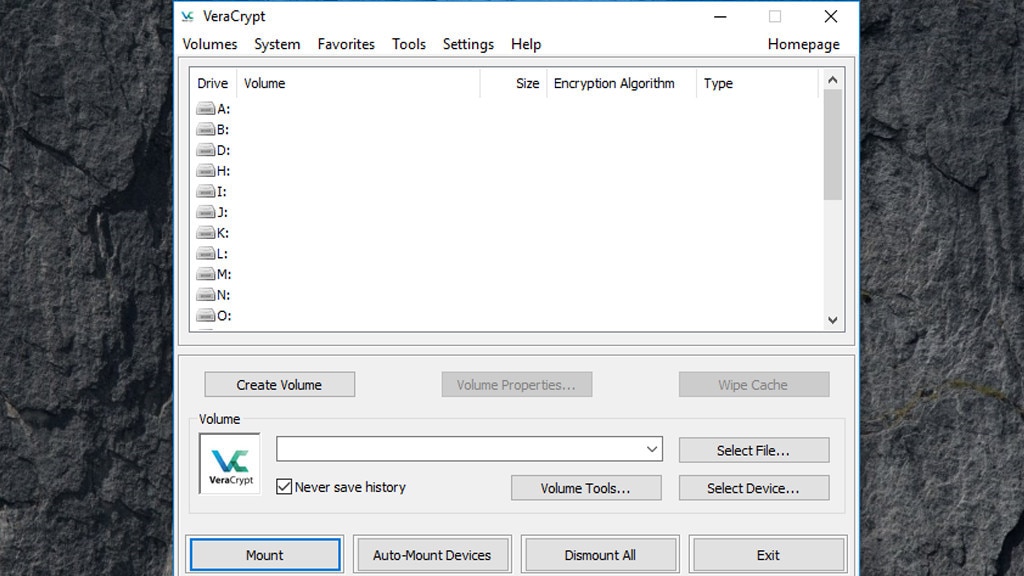

Kaum Schutz im Ransomware-Kontext bieten übrigens Cloud-Speicher – die nur vermeintlich einem Backup dienen: Binden Sie einen Speicher mittels Sync-Client-Programm in den Windows Explorer ein, befallen Schadprogramme die dort deponierten Dateien ohne Hürde. Das funktioniert, weil die Cloud-Clients online gespeicherte Dateien lokal herunterladen und lokal Gespeichertes hochladen. Nutzer arbeiten nicht mit Onlinedateien, sondern mit aus dem Netz auf die Platte gedownloadeten. Letztere Lokalinhalte verschlüsselt eine Ransomware durchaus; sie hat ebenso Löschrechte (schlimmstenfalls Admin-Rechte, also Rechte im Kontext des Benutzerkontos), entfernt also intakte Originaldateien im Sync-Ordner. Das Client-Programm lädt dann die chiffrierten Inhalte zum Diensteanbieter hoch. Wer Backups mit Dropbox & Co. anlegen will, sollte Dateien per Browser-Upload dorthin hochladen (was jedoch weniger komfortabel als die Nutzung einer Backup-Software ist). Verzichten Sie aus Sicherheitsgründen auf die bequeme Client-Software, sind die via Browser zur Onlineplatte übertragenen Dateien außer Reichweite von Ransomware.

Ein Angriffsvektor für Firmen sind E-Mails, die vermeintliche Bewerbungsunterlagen übermitteln: Ob Dateianhang oder Link (auf einen Download, der auf einer manipulierten Seite oder in einem fremden Dropbox-Konto wartet) – handelt es sich um Schadsoftware, schnappt die Falle zu. Denkbar sind ebenso Angriffe mittels USB-Sticks: Angreifer lassen sie liegen – Unternehmensmitarbeiter finden die vermeintlich verlorenen Sticks, schließen sie an und das Unheil nimmt seinen Lauf. Seit Menschen zunehmend im Home-Office arbeiten, sind neben Business- auch Privat-PCs betroffen: In der Firma sind Rechner meist abgesichert, Heimarbeitsplatz-PCs sind es oft weniger – und Malware hat leichtes Spiel.

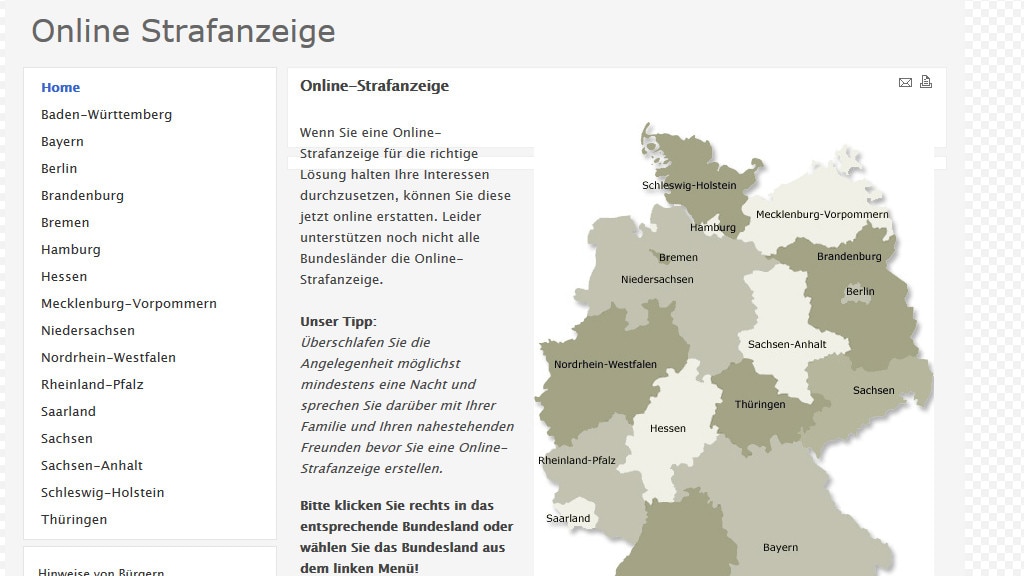

Das BSI rät: Auf keinen Fall zahlen

Verschiedene Experten, unterschiedliche Meinungen: Das BSI (Bundesamt für Sicherheit in der Informationstechnik) gilt hierzulande als Instanz in IT-Sicherheitsangelegenheiten. Das BSI empfiehlt Ransomware-Opfern, die geforderte Geldsumme nicht zu begleichen. Das US-amerikanische FBI hält dazu an, zu zahlen. Wir nennen Pro und Contra:

Warum Sie nicht zahlen sollten: Es gibt keine Garantie, dass Sie einen Entschlüsselungscode erhalten – ebenso wenig dafür, dass ein vom Hintermann übermittelter Code funktioniert. Außerdem ist der PC verseucht, die Angreifer starten womöglich trotz Zahlung bald den nächsten Übergriff. Selbst wenn die Entschlüsselung funktioniert: Sie finanzieren Kriminelle und geben ihnen die Mittel, ihre Machenschaften fortzusetzen. Wenn Sie Ihren PC gesäubert und Dateien wiederhergestellt haben, trifft Sie eventuell eine weitere Attacke – von Ihnen mitfinanziert.

Warum Sie nicht zahlen sollten: Es gibt keine Garantie, dass Sie einen Entschlüsselungscode erhalten – ebenso wenig dafür, dass ein vom Hintermann übermittelter Code funktioniert. Außerdem ist der PC verseucht, die Angreifer starten womöglich trotz Zahlung bald den nächsten Übergriff. Selbst wenn die Entschlüsselung funktioniert: Sie finanzieren Kriminelle und geben ihnen die Mittel, ihre Machenschaften fortzusetzen. Wenn Sie Ihren PC gesäubert und Dateien wiederhergestellt haben, trifft Sie eventuell eine weitere Attacke – von Ihnen mitfinanziert.

Warum Sie zahlen sollten: Wenn die abhandengekommenen Daten sehr wichtig sind, zahlen Sie. Mit Glück erhalten Sie einen funktionierenden Code. Infrage kommt die Lösegeldzahlung, wenn aus beruflichen Gründen Dokumente unverzichtbar sind – und ohne sie die Arbeit lahmgelegt oder Menschenleben in Gefahr sind. Oder wenn Sie Steuerunterlagen dringend benötigen. Es geht um Daten, deren Verlust schwere (nachhaltige) Nachteile zur Folge hat. Obgleich der Erhalt von Entschlüsselungscode ungewiss ist: Wollen sich Kriminelle den eigenen Markt nicht zerstören, helfen sie nach Zahlung beim Entschlüsseln. Sie wollen als "zuverlässige Geschäftspartner" gelten.

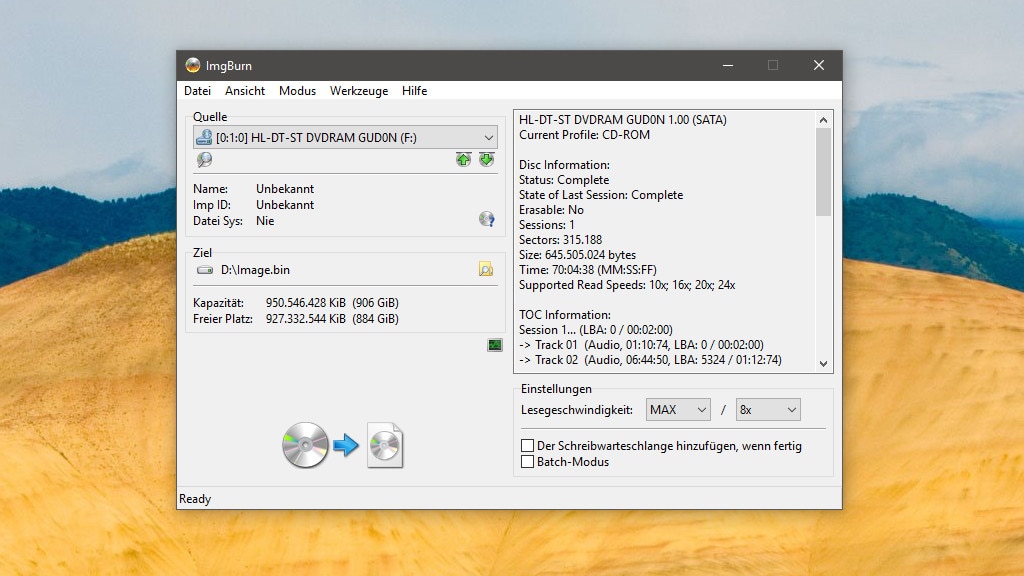

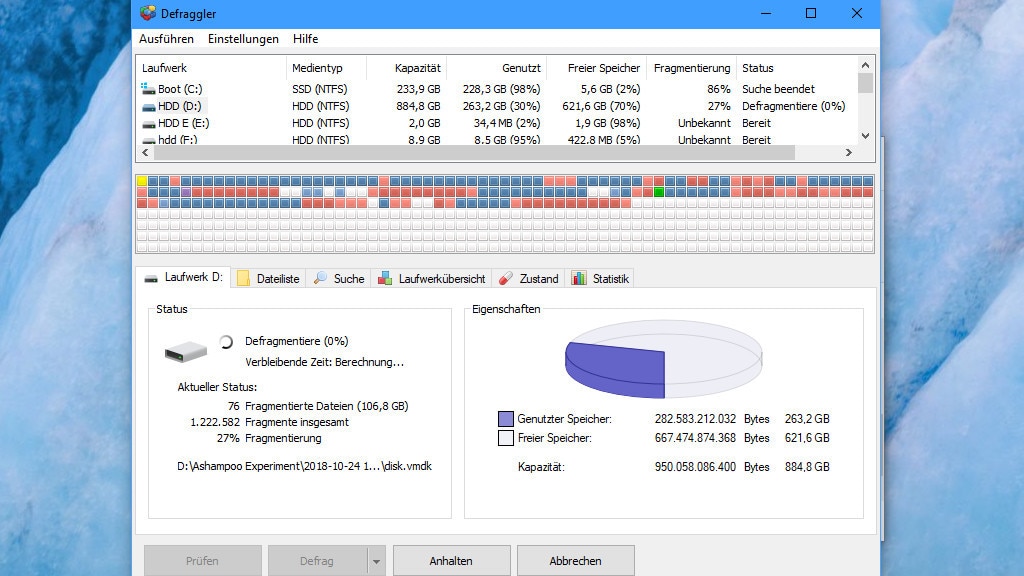

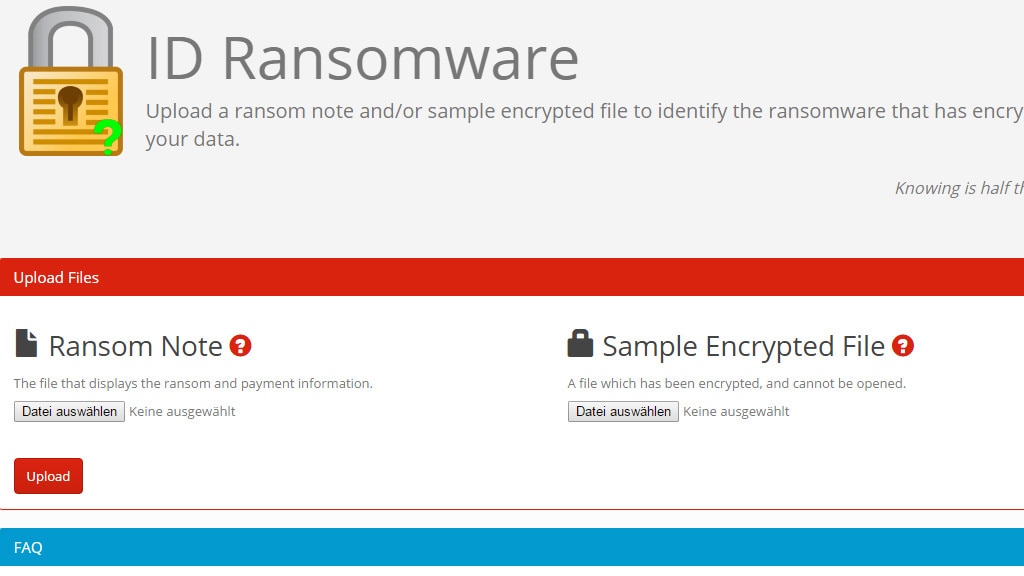

Sinnvoll ist es, auf eigene Faust eine Datenrettung zu versuchen: Hilfe finden Sie auf NoMoreRansom.org. Dort erhalten Sie Präventionstipps und Entschlüsselungstools zum Download. Letztere sind entstanden, da es Sicherheitsforschern gelungen ist, den Algorithmus einer Verschlüsselung zu knacken. Für manche Verschlüsselungen existiert kein Gegenmittel. Findet sich doch eines, erhalten Sie es auf NoMoreRansom nach Hochladen der befallenen Datei. Existiert kein Entschlüsselungstool, muss das nicht für immer so sein: In ein paar Monaten sieht das vielleicht anders aus – Sie sollten die chiffrierten (derzeit nicht zu rekonstruierenden) Dateien aufbewahren, eventuell sogar eine vollständige Datensicherung als 1:1-System-Klon – Stichwort Sektor-für-Sektor-Backup. Behalten Sie die Einzeldateisicherungen oder das Vollbackup auf einer externen Festplatte in der Hinterhand. Informieren Sie sich regelmäßig zu Sicherheitsthemen, entdecken Sie womöglich ein Programm zur Entschlüsselung für Ihren Fall. Ein Vollbackup des Systems ergibt Sinn, falls zur Entschlüsselung bestimmte System-Informationen wichtig sind; eine gesicherte kompromittierte Kopie lässt sich im Gegensatz zu einem neu installierten Windows zwecks Entschlüsselung analysieren.

Ins Leben gerufen worden ist die NoMoreRansom-Seite von Europol, Kaspersky, Intel Security (McAfee) und der niederländischen Polizei. Zu den Unterstützern gehören unter anderem Avast, BitDefender, Check Point, Emsisoft, Trend Micro, ESET und Cisco. Softwarehersteller Abelssoft hat bei NoMoreRansom eine Mitgliedschaft beantragt: Es ist der Hersteller, der hinter dem COMPUTER BILD-Erpresservirenstopper steckt – er basiert auf dem Verkaufsprodukt Abelssoft AntiRansomware.

Abschließend eine Erläuterung zu den zwei Oberkategorien von Ransomware: Vergleichsweise harmlos ist eine sogenannte Locker Ransomware. Diese blockiert grundlegende PC-Funktionen, etwa den Desktop-Zugriff. Sie fordert Lösegeld, hat es aber nicht auf Dateien abgesehen. Mit dem Erpresser-Fenster zu interagieren, ist möglich. Heimtückischer arbeitet Crypto-Ransomware: Sie beeinträchtigt die PC-Funktionen nicht und macht Dateien unbrauchbar. Ransomware bedroht vor allem Windows, es gibt sie auch für Android und Mac.